Najlepsze techniki łamania haseł i jak się chronić w 2024 r.

Hasła nie są tak bezpieczne, jak mogłoby się wydawać. Tak naprawdę są podatne na różnego rodzaju ataki, określane potocznie „łamaniem haseł”. Choć częstą przyczyną przejęcia konta są słabe hasła, hakerzy niejednokrotnie wykorzystują po prostu socjotechnikę.

Z pewnością kojarzysz phishing, ataki brute force i inne metody wykorzystywane przez hakerów do uzyskiwania dostępu do kont użytkowników. Na szczęście można łatwo się przed tym wszystkim zabezpieczyć. Menedżer haseł jest ważnym narzędziem w walce z łamaniem haseł umożliwiającym generowanie bezpiecznych danych logowania, weryfikację siły istniejących haseł i nie tylko.

Spośród wszystkich alternatyw w mojej opinii to właśnie Dashlane oferuje najlepszy program do ochrony przed łamaczami haseł. To najbezpieczniejsze i najbardziej intuicyjne rozwiązanie wykorzystujące 256-bitowe szyfrowanie AES klasy wojskowej i oferujące wygodne skrytki internetowe oraz 1 GB bezpiecznej pamięci w chmurze.

Krótki poradnik: jak chronić się przed łamaniem haseł

- Uzyskaj jeden z najlepszych menedżerów haseł. Polecam zaopatrzyć się w niezawodny menedżer haseł, taki jak Dashlane, który zapewnia ochronę przed większością technik łamania haseł.

- Sprawdź dotychczasowe hasła. Skorzystaj z menedżera haseł, aby dowiedzieć się, czy któreś z twoich haseł nie wyciekło w wyniku naruszenia bezpieczeństwa danych. Tego rodzaju programy wyłapują też słabe, podatne i wielokrotnie używane hasła.

- Zmień wszystkie podatne hasła. Natychmiast wygeneruj nowe, silniejsze hasła, aby zastąpić wszystkie te, które mogą być narażone na ataki. Można to łatwo zrobić za pomocą generatora haseł Dashlane.

Czym jest łamanie haseł?

Łamanie haseł to proces odgadywania lub pozyskiwania hasła w celu uzyskania dostępu do konta lub systemu. Chociaż często kojarzy się z atakami hakerskimi oraz innymi formami nielegalnych działań, etyczni hakerzy i eksperci ds. cyberbezpieczeństwa również wykorzystują tego rodzaju techniki, aby identyfikować luki w zabezpieczeniach i przyczyniać się do poprawy cyberbezpieczeństwa.

Dla przeciętnego użytkownika zrozumienie metod łamania haseł ma kluczowe znaczenie. Odpowiednio uświadomiona osoba tworzy silniejsze hasła i lepiej zabezpiecza konta online. Hasła są zazwyczaj przechowywane w bazach danych, ale sposób ich gromadzenia bezpośrednio przekłada się na bezpieczeństwo kont. Dane uwierzytelniania, które można łatwo odgadnąć lub pozyskać, mogą zostać wykorzystane przez osoby nieupoważnione.

Jak więc przechowuje się hasła i jak można je złamać?

- Zwykły tekst – Niektóre źle zaprojektowane systemy przechowują hasła w postaci zwykłego tekstu. Są one łatwym celem dla hakerów, więc należy ich unikać za wszelką cenę.

- Haszowanie – Bezpieczniejsze systemy używają algorytmów haszujących, które konwertują hasło na ustalony ciąg znaków. Chociaż tego rodzaju rozwiązania są bezpieczniejsze, można je złamać za pomocą technik takich jak ataki z użyciem tęczowych tablic czy metody brute force.

- Salting – W najbezpieczniejszych systemach stosuje się „sól”, czyli ciąg zaburzający – losowe znaki dodawane do hasła, zanim zostanie zaszyfrowane. Dzięki temu ataki wykorzystujące wstępne obliczenia (np. tęczowe tablice) stają się nieskuteczne.

Mechanizmy łamania haseł obejmują zarówno zwykłe zgadywanie (w oparciu o dane osobowe), jak i wyrafinowane metody, takie jak ataki brute force (próbowanie każdej kombinacji po kolei) i ataki słownikowe (przy użyciu popularnych słów/zwrotów).

Techniki łamania haseł najczęściej stosowane przez hakerów

Hakerzy czasami stosują wyrafinowane techniki umożliwiające obejście nawet pozornie najbezpieczniejszych haseł. Aby skutecznie przeciwdziałać tego rodzaju zagrożeniom, trzeba zrozumieć taktyki stosowane przez osoby o złych zamiarach.

Metody socjologiczne:

1. Zgadywanie

Zgadywanie to jedna z najprostszych form łamania haseł, polegająca na ręcznych lub automatycznych próbach ustalenia hasła. Wiele osób używa łatwych do przewidzenia haseł, takich jak „password123” czy „admin”.

W 2012 roku haker uzyskał dostęp do osobistej skrzynki mailowej polityka, odgadując odpowiedź na pytanie bezpieczeństwa: „Jakie jest Twoje ulubione zwierzę domowe?”. To tylko pokazuje, że poleganie na łatwych do odgadnięcia informacjach zwiększa podatność nawet na najbardziej podstawowe formy ataku.

2. Spidering

Spidering polega na zbieraniu przez hakerów specjalistycznej terminologii związanej z organizacją docelową w celu przygotowania słownika, który posłuży do łamania haseł.

W 2014 r. hakerzy wykorzystali spidering przeciwko dużemu dostawcy usług medycznych, zbierając terminy z publicznie dostępnych dokumentów i stron internetowych firmy, aby przygotować spersonalizowany słownik. Ostatecznie udało im się złamać hasła pracowników, co doprowadziło do poważnego wycieku danych.

3. Phishing

Phishing to forma ataku psychologicznego nakłaniającego użytkownika do dobrowolnego przekazania swoich danych uwierzytelniających. Zazwyczaj atakujący podszywa się pod zaufane źródło, takie jak bank lub portal społecznościowy, prosząc o „zweryfikowanie” danych za pomocą odnośnika prowadzącego do fałszywej witryny.

Głośny przykład miał miejsce w 2016 roku, kiedy to użytkownicy Gmaila otrzymali zwodnicze wiadomości naśladujące swoim wyglądem komunikaty wysyłane przez Google. Użytkownicy byli przekierowywani na fałszywą witrynę, na której wprowadzali swoje dane uwierzytelniające, nieświadomie dając hakerom dostęp do własnych kont.

4. Shoulder Surfing (spoglądanie przez ramię)

Prosta metoda, która polega na bezpośredniej obserwacji ofiary podczas wprowadzania wrażliwych danych. Popularnym przykładem jest korzystanie z bankomatu. Osoby, które nie zasłaniają klawiatury podczas wpisywania PIN-u, mogą niechcący ujawnić go innym, co prowadzi do nieautoryzowanych wypłat z konta.

5. Socjotechnika

Tu mówimy już o podstępie i manipulacji w celu uzyskania poufnych informacji bezpośrednio od ofiary. Oszust może udawać konsultanta obsługi klienta lub pracownika zaufanej instytucji, by pozyskać informacje. Kevin Mitnick, znany haker, często podszywał się pod firmowych informatyków, aby przekonać pracowników do udzielenia mu dostępu do systemu lub podania danych, co tylko potwierdza, że cyberataki niejednokrotnie nie polegają wcale na hakowaniu, a na zwykłym wykorzystaniu ludzkich słabości.

Metody technologiczne:

1. Złośliwe oprogramowanie

Złośliwe oprogramowanie to termin określający szeroką gamę niebezpiecznych programów, takich jak m.in. wirusy, robaki i trojany, ale jeśli chodzi o łamanie haseł, głównymi winowajcami są keyloggery. Są to narzędzia, które ukradkiem rejestrują każdy wciśnięty klawisz na urządzeniu ofiary. Obejmuje to hasła, numery kart kredytowych oraz inne poufne dane.

Hakerzy mogą rozprzestrzeniać keyloggery za pośrednictwem wiadomości phishingowych, złośliwych plików do pobrania, zainfekowanych stron internetowych, a nawet urządzeń fizycznych, takich jak pendrive’y USB. Zarejestrowane dane są potajemnie przesyłane na serwer hakera.

Jednym z najbardziej niesławnych keyloggerów jest „Zeus”. To złośliwe oprogramowanie pojawiło się w 2007 roku i służyło głównie do pozyskiwania danych logowania na konta bankowe. Nie tylko rejestrowało wciśnięte klawisze, ale także modyfikowało strony internetowe, po kryjomu przeprowadzało transakcje, a następnie przekazywało skradzione dane na zdalne serwery.

2. Ataki brute force

W ataku brute force haker nawet nie próbuje odgadnąć logiki stojącej za hasłem. Tutaj potrzeba jedynie wytrwałości i odpowiedniej mocy obliczeniowej. Ta metoda polega na wprowadzaniu wszystkich możliwych kombinacji znaków, małych i dużych liter, cyfr i symboli po kolei, aż do momentu natrafienia na właściwe hasło.

Jest to możliwe m.in. dzięki wykorzystaniu mocy obliczeniowej współczesnych komputerów i szczególnie sprawdza się przy łamaniu słabych lub krótkich haseł. Ataki brute force stały się skuteczniejsze zwłaszcza dzięki integracji procesorów graficznych (GPU), które doskonale radzą sobie z przetwarzaniem równoległym (obsługą wielu zadań jednocześnie).

Jednym z najważniejszych przykładów był wyciek danych LinkedIn w 2012 r. Cyberprzestępcy uzyskali zaszyfrowane hasła, a następnie zastosowali metody brute force. Ich wytrwałość doprowadziła do pozyskania prawie 6,5 miliona kont użytkowników, co tylko potwierdza, jak istotne jest wdrażanie solidnej polityki dot. ustalania i przechowywania haseł.

3. Atak słownikowy

W przeciwieństwie do ataku siłowego, który próbuje każdej możliwej kombinacji znaków, atak słownikowy jest bardziej wyrafinowany. Opiera się na założeniu, że wielu użytkowników, z wygody lub niewiedzy, używa prostych, łatwych do odgadnięcia haseł – takich jak „hasło”, „password”, „123456” i tak dalej.

„Słownikiem” jest tu po prostu lista słów, które najczęściej wykorzystywane są w hasłach. Listy tworzone są na podstawie różnych źródeł: poprzednich wycieków danych, powszechnie używanych haseł, terminów z rzeczywistych słowników, a nawet odniesień do popkultury.

Cyberprzestępcy stosują oprogramowanie, które systematycznie wypróbowuje każde słowo lub frazę ze słownika na koncie docelowym. Jeśli hasło ofiary znajduje się w przygotowanym słowniku, oprogramowanie w końcu znajdzie dopasowanie i umożliwi nieuprawniony dostęp.

Najlepszym przykładem jest naruszenie bezpieczeństwa firmy Adobe w 2013 roku. Hakerzy uzyskali dostęp do zaszyfrowanych haseł użytkowników, a następnie wykorzystali ataki słownikowe, polegając na wszechobecności słabych haseł, takich jak „password” lub „123456”, przejmując w ten sposób miliony kont.

4. Ataki z wykorzystaniem tęczowych tablic

Hasła zwykle nie są przechowywane w swojej oryginalnej postaci. Systemy często zapisują ich zaszyfrowaną wersję, która jest ciągiem bajtów o stałym rozmiarze wygenerowanym z wprowadzonego hasła za pomocą określonej formuły. Nawet niewielka zmiana w haśle skutkuje wygenerowaniem bardzo odmiennego haszu (skrótu). Teoretycznie nie powinno się dać odtworzyć hasła na podstawie haszu.

Tutaj jednak do gry wkraczają tęczowe tablice. Tęczowa tablica to wstępnie obliczona baza danych skrótów każdej możliwej kombinacji haseł. Termin „tęczowe” odnosi się do wykorzystania łańcuchów funkcji w celu wygenerowania różnych skrótów i haseł pośrednich.

Tak więc, gdy haker uzyska dostęp do zaszyfrowanych haseł pochodzących z wycieku, może wyszukać ich skróty w swojej tęczowej tabeli. Jeśli znajdzie dopasowanie, uzyska hasło w formie zwykłego tekstu na podstawie posiadanego haszu. Salting – dodanie losowego ciągu znaków (soli) do hasła przed haszowaniem – może udaremnić ataki przy użyciu tęczowych tablic, bo w takiej sytuacji nawet jeśli dwóch użytkowników będzie miało to samo hasło, skróty będą się różnić ze względu na unikatowe ciągi zaburzające.

Haszowanie wykorzystywane przez narzędzie LAN Manager (LM) Microsoftu, rozpowszechnione w starszych wersjach systemu Windows, okazało się podatne na ataki przy użyciu tęczowych tablic. Wszystko przez brak soli, która uniemożliwiłaby szybkie odszyfrowanie haseł.

5. Atak Man-in-the-Middle (MitM)

Ataki typu man-in-the-middle są doskonałym przykładem podsłuchiwania w cyberprzestrzeni. Podobnie jak w przypadku podsłuchiwania czyjejś rozmowy, w ataku MitM nieautoryzowani pośrednicy monitorują, przechwytują, a nawet modyfikują dane podczas transferu między dwiema stronami, zwykle między użytkownikiem a serwerem.

Tego rodzaju ataki często przeprowadzane są w szemranych hotspotach Wi-Fi. Osoba o złych zamiarach może tak skonfigurować sieć, by można było przechwycić każdy bajt wysyłanych lub odbieranych danych. Dzięki odpowiednim narzędziom, takim jak oprogramowanie do podsłuchiwania pakietów (packet-sniffing), atakujący może wyodrębnić z przesyłanych danych poufne informacje, m.in. hasła, numery kart kredytowych czy wiadomości osobiste.

6. Credential Stuffing (upychanie poświadczeń)

Ataki typu credential stuffing wykorzystują jedną z najpowszechniejszych luk w zabezpieczeniach: ludzką naturę. Z oczywistych względów korzystanie z jednego hasła na wielu witrynach jest wygodne, ale stanowi poważne zagrożenie dla bezpieczeństwa. Kiedy hakerzy uzyskają jeden zestaw danych uwierzytelniających, zakładają, że ta sama kombinacja nazwy użytkownika i hasła może zadziałać na innych platformach.

Biorąc pod uwagę ogromną liczbę wycieków danych na przestrzeni lat, w Dark Web jest mnóstwo przejętych loginów i haseł. Cyberprzestępcy wykorzystują te zbiory danych za pomocą botnetów lub innych zautomatyzowanych narzędzi. Dzięki temu mogą podejmować tysiące prób logowania w ciągu zaledwie minut, posiłkując się obszernymi listami wcześniej pozyskanych danych uwierzytelniających.

Założenie jest proste: jeśli używasz tego samego hasła do poczty elektronicznej, konta bankowego i sklepów internetowych, wystarczy jeden wyciek, by narazić się na niebezpieczeństwo na wszystkich z wymienionych portali. To właśnie dlatego często słyszy się o starych, pozornie nieistotnych wyciekach danych, które po latach odbijają się czkawką.

Najczęściej stosowane łamacze haseł

Profesjonaliści i hakerzy wykorzystują szereg narzędzi do łamania haseł. Oto lista najpopularniejszych łamaczy haseł, choć warto zaznaczyć, że korzystanie z tych narzędzi w złych zamiarach lub bez odpowiedniego upoważnienia jest nielegalne i najzwyczajniej w świecie nieetyczne.

John the Ripper

John the Ripper, często określany po prostu jako „John”, to legendarny łamacz haseł. Początkowo opracowany na systemy operacyjne z rodziny UNIX, słynie z wydajności i wszechstronności. Open-source’owy charakter narzędzia w połączeniu z jego rozbudowanymi możliwościami sprawiły, że John the Ripper pozostaje popularnym łamaczem haseł zarówno wśród entuzjastów, jak i profesjonalistów.

Po uruchomieniu John automatycznie rozpoznaje rodzaj skrótu (haszu) hasła, z którym ma do czynienia. Korzystając z tych informacji, przyjmuje najbardziej odpowiednią strategię łamania hasła, eliminując zgadywanie i usprawniając cały proces. Zasadniczo John the Ripper wykorzystuje kilka omówionych przez nas technik łamania haseł, takich jak:

- Atak słownikowy: Wykorzystuje predefiniowaną listę słów i kombinacji.

- Atak brute force: Wypróbowuje każdą możliwą kombinację znaków, aż do znalezienia właściwej.

- Tryb przyrostowy: Wprowadza wszystkie znaki w określonej kolejności, zaczynając od możliwie najkrótszego hasła.

John to łamacz haseł stworzony z myślą o systemach UNIX, który doskonale radził sobie z łamaniem tradycyjnych haseł uniksowych opartych na DES. Obecnie, dzięki wsparciu społeczności (która opracowała specjalne wersje, określane m.in. jako „John the Ripper Pro”), możliwości narzędzia zostały rozszerzone o łamanie hashy Windows LAN Manager, Kerberos, AFS i nie tylko.

Hashcat

Hashcat zaprojektowano z myślą o wykorzystaniu ogromnych możliwości przetwarzania GPU. Dzięki równoległemu wykonywaniu obliczeń program jest w stanie szybko przetwarzać duże ilości danych, przez co trudne zadanie złamania skomplikowanych skrótów haseł staje się wykonalne w stosunkowo krótszym czasie.

Sprawność tego łamacza haseł nie wynika jedynie z prędkości działania. Hashcat obsługuje oszałamiającą różnorodność haszy, a dokładniej ponad 300. Obejmuje to między innymi powszechnie znane skróty, takie jak MD5, SHA, a nawet specyficzne dla platformy, np. Windows LM. Dzięki tak rozbudowanemu wsparciu Hashcat nadal skutecznie wykorzystywany jest na różnych platformach i w różnych aplikacjach.

Niezależnie od tego, czy korzystasz z systemu Linux, Windows czy macOS, Hashcat płynnie integruje się z systemem i zapewnia niezrównane możliwości łamania zabezpieczeń. Aby zagwarantować maksymalną skuteczność, Hashcat wykorzystuje wiele technik łamania haseł, takich jak atak brute force, atak kombinacyjny oraz atak słownikowy.

Cain & Abel

Cain & Abel to wszechstronne narzędzie do odzyskiwania i łamania haseł, przeznaczone głównie na Windows. W przeszłości było to rozwiązanie chętnie stosowane zarówno przez specjalistów ds. bezpieczeństwa, jak i entuzjastów, ze względu na rozbudowaną funkcjonalność oraz intuicyjny interfejs.

Narzędzie nie ogranicza się do jednego trybu działania. Pozwala odszyfrować zaszyfrowane hasła przy użyciu wielu technik, takich jak atak słownikowy, brute force i kryptoanaliza, często opierając się na lukach obecnych w systemie lub w protokole, który próbuje złamać.

Cain & Abel obsługuje wiele rodzajów skrótów, dzięki czemu doskonale radzi sobie ze wszystkim, od powszechnie stosowanych hashy, takich jak MD5 i SHA, po zastrzeżone hashe związane z określonym oprogramowaniem lub platformami. Ale skróty to nie wszystko. Narzędzie świetnie radzi sobie również z podsłuchiwaniem protokołów sieciowych w celu przechwycenia kluczowych informacji.

Ophcrack

Ophcrack to dobrze znany łamacz haseł, szczególnie słynący ze swojej skuteczności w odszyfrowywaniu haseł w systemie Windows. Jego główny urok wynika z wykorzystania tęczowych tablic – techniki stanowiącej kompromis między czasochłonnością a potrzebnymi zasobami pamięci, która sprawia, że proces odzyskiwania hasła staje się wykładniczo szybszy niż przy tradycyjnej metodzie brute force.

Specjalnością Ophcracka są skróty haseł systemu Windows, w szczególności hasze LM (Lan Manager) i NTLM (NT Lan Manager). Oba są algorytmami kryptograficznymi używanymi przez systemy Windows. Kiedy Ophcrack uzyska hash, sprawdza go w swoich tęczowych tablicach, aby szybko zidentyfikować pasujące hasło w formie zwykłego tekstu.

Hydra (lub THC-Hydra)

Hydra specjalizuje się w podejmowaniu wielu prób logowania równolegle, zamiast po kolei, co znacznie przyspiesza proces identyfikacji poprawnych danych uwierzytelniających.

Łamacz haseł Hydra został zaprojektowany do obsługi wielu protokołów, co rozszerza jego funkcjonalność daleko poza odzyskiwanie danych logowania do stron internetowych. Od SSH i FTP po HTTP i IMAP, jego zakres obejmuje niezliczoną liczbę systemów, w których uwierzytelnianie użytkownika jest niezbędne.

Aircrack-ng

Aircrack-ng oferuje zestaw narzędzi zaprojektowanych specjalnie na potrzeby oceny bezpieczeństwa sieci Wi-Fi. Jego działanie polega na monitorowaniu i przechwytywaniu pakietów danych przechodzących przez sieć Wi-Fi. Po zebraniu wystarczającej liczby pakietów wykorzystuje zaawansowane techniki kryptograficzne, aby podjąć próbę odszyfrowania hasła dostępu do sieci.

Z narzędzia można korzystać w systemach Windows, Linux i OS X. Koncentrując się głównie na bezpieczeństwie Wi-Fi, Aircrack-ng potrafi penetrować sieć i odzyskiwać szeroką gamę haseł. Od leciwego i w gruncie rzeczy przestarzałego protokołu WEP (Wired Equivalent Privacy) po bardziej nowoczesne i bezpieczne standardy WPA (Wi-Fi Protected Access) i WPA2.

Program monitoruje ruch sieciowy, identyfikując potencjalne luki w zabezpieczeniach i punkty przejęcia. Potrafi przeprowadzać ataki polegające na anulowaniu uwierzytelnienia (deautentyfikacji), zmuszając urządzenia do ponownego nawiązania połączenia, co umożliwia przechwycenie danych uzgadniania. Po przejęciu informacji narzędzie wykorzystuje techniki kryptograficzne, aby podjąć próbę odszyfrowania haseł, wykorzystując słabości standardów WEP, WPA i WPA2.

Najlepsze menedżery do ochrony przed łamaniem haseł (przetestowane w 2024 r.)

1. Dashlane – Najlepszy menedżer do ochrony przed łamaczami haseł

Najważniejsze funkcje:

- Wykorzystuje szyfrowanie AES-256 do ochrony haseł przed złamaniem.

- Umożliwia generowanie bardzo bezpiecznych haseł do ochrony kont.

- Ostrzega, gdy którekolwiek z haseł wycieknie do Dark Web.

- Udostępnia VPN, który szyfruje połączenie podczas przeglądania.

- Podlega 30-dniowej gwarancji zwrotu pieniędzy

Dashlane stanowi pierwszą linię obrony przed łamaczami haseł online. Zabezpiecza hasła za pomocą szyfrowania AES-256, dzięki czemu hakerzy praktycznie nie są w stanie ich odcyfrować. W moich testach nawet wyrafinowane techniki łamania haseł zajmowały całe wieki, co udowadnia, że wszelkie wysiłki hakerów byłyby daremne.

Generator haseł Dashlane zapobiega podstawowym błędom związanym z tworzeniem haseł. Podczas testów konsekwentnie generował silne hasła składające się z przypadkowych znaków, których nie da się złamać przy użyciu ataków słownikowych i brute force. Dzięki temu użytkownik nie musi sam się głowić, jak wymyślić odpowiednio silne hasło.

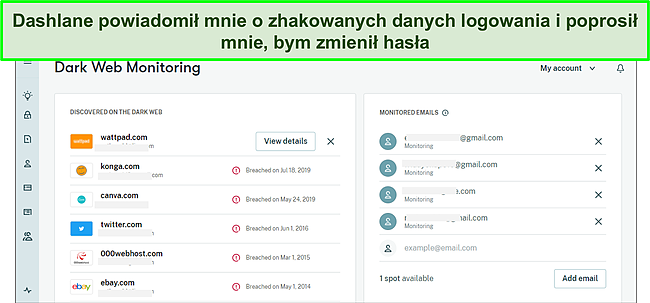

Dark Web to miejsce, w którym można handlować skradzionymi hasłami. Funkcja monitorowania Dark Web w Dashlane proaktywnie skanuje tę ukrytą część Internetu, ostrzegając użytkownika w przypadku wykrycia jego danych uwierzytelniających. Pozwala to odpowiednio szybko zareagować na zaistniałą sytuację i zmienić hasła do kont, zanim ktoś z nich skorzysta.

W mojej opinii jedną z najlepszych funkcji programu jest narzędzie do inspekcji haseł. Skanuje i ocenia siłę wszystkich przechowywanych haseł, oznaczając te, które uznaje za słabe. W ten sposób użytkownik dowiaduje się, które hasła trzeba zmienić, by zabezpieczyć się przed potencjalnymi atakami z Internetu.

Ponadto narzędzie oferuje jeszcze dwie naprawdę ciekawe funkcje:

- VPN do ochrony Wi-Fi: VPN zapewnia dodatkową warstwę ochrony podczas korzystania z Internetu, m.in. chroniąc przed atakami man in the middle.

- Bezpieczne przechowywanie dokumentów: Zabezpieczona przestrzeń na poufne dokumenty, która szyfruje pliki i chroni je przed nieupoważnionymi osobami.

Dashlane udostępnia różne plany, ale najlepiej opłaca się subskrypcja Premium, oferując wszechstronną funkcjonalność, w tym m.in. możliwość przechowywania haseł bez limitu i synchronizacji urządzeń. Jeśli zależy ci na optymalnej ochronie, warto zainteresować się ofertą Dashlane. Co więcej, abonament podlega 30-dniowej gwarancji zwrotu pieniędzy, więc można go przetestować bez obaw.

2. 1Password – Zabezpieczenia najwyższej klasy gwarantują odpowiedni poziom ochrony haseł

Najważniejsze funkcje:

- Szyfrowanie AES-256 utrudnia złamanie haseł.

- Program monitoruje, czy dane użytkownika nie zostały ujawnione w wyniku naruszenia bezpieczeństwa.

- Tworzy solidne i bezpieczne hasła, aby uniemożliwić włamanie się na konto.

- Ostrzega o słabych, wielokrotnie używanych oraz z innego powodu podatnych na ataki hasłach.

- Podlega 14-dniowej gwarancji zwrotu pieniędzy.

1Password słusznie cieszy się renomą firmy, która stawia bezpieczeństwo haseł na pierwszym miejscu. Narzędzie wykorzystuje kompleksowe szyfrowanie, aby ukryć hasła przed wścibskimi oczami. Moje testy wykazały, że uzyskanie dostępu do zawartości skrytki bez wprowadzenia hasła nadrzędnego jest praktycznie niemożliwe, co potwierdza, że narzędzie skutecznie chroni przed potencjalnymi intruzami.

Wbudowany generator haseł jest absolutnie wyjątkowy. Podczas testów konsekwentnie tworzył złożone hasła odporne na ataki brute force i słownikowe. To niezawodny sposób ochrony kont przed technikami łamania zabezpieczeń, który jednocześnie zdejmuje z użytkownika potrzebę samodzielnego wymyślania bezpiecznych haseł.

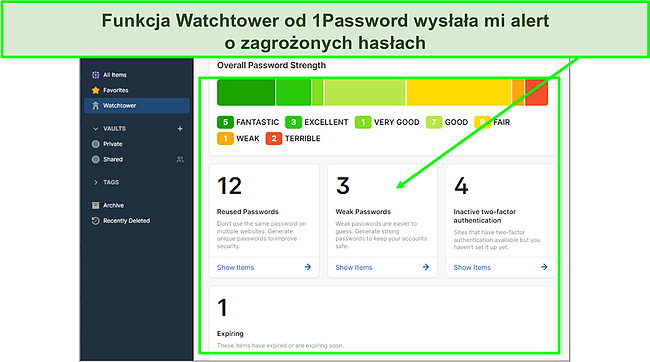

Usługa monitorowania Dark Web od 1Password, znana jako Watchtower, skanuje bazy danych w poszukiwaniu danych logowania, które wydostały się do sieci. Otrzymywałem alerty za każdym razem, gdy program wykrył moje dane, co dawało mi czas na zmianę hasła i zabezpieczenie się przed nieautoryzowanym dostępem.

Funkcja audytowania haseł identyfikuje najsłabsze dane uwierzytelniania. Z mojego doświadczenia wynika, że ta opcja przyczynia się do poprawy siły haseł, dzięki czemu trudniej je złamać.

Oto jeszcze kilka funkcji wyróżniających 1Password na tle innych rozwiązań:

- Tryb podróżny: Blokuje dostęp do wrażliwych danych podczas podróży.

- Bezpieczne przechowywanie dokumentów: Szyfrowana przestrzeń dyskowa na ważne pliki.

Jeśli rozważasz zakup subskrypcji, 1Password Family Plan pozwala na bezpieczne udostępnianie haseł i zapewnia aż 5 licencji do rozdysponowania. Jest to zdecydowanie solidny wybór dla gospodarstw domowych. Co więcej, abonament podlega 14-dniowej gwarancji zwrotu pieniędzy, co daje dość czasu na ocenę skuteczności narzędzia.

3. NordPass – Zabezpiecza hasła, wykorzystując szyfrowanie na najwyższym poziomie

Najważniejsze funkcje:

- Stosuje szyfrowanie XChaCha20, by uniemożliwić złamanie haseł.

- Zapewnia uwierzytelnianie wieloskładnikowe, co dodatkowo poprawia bezpieczeństwo danych logowania.

- Generuje bezpieczne hasła do ochrony wszystkich kont.

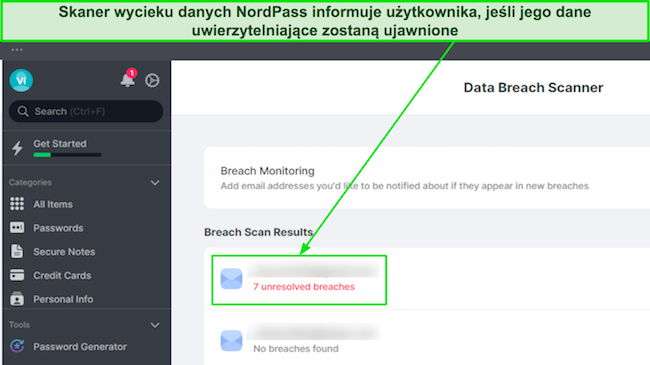

- Sprawdza, czy dane logowania użytkownika nie zostały ujawnione w jakimś wycieku.

- Podlega 30-dniowej gwarancji zwrotu pieniędzy.

NordPass wykorzystuje szyfrowanie XChaCha20, najnowocześniejszy standard, który jest znany ze swojej odporności na wszystkie obecnie stosowane techniki łamania haseł. Podczas moich testów mechanizm szyfrowania skutecznie odpierał próby odcyfrowania zapisanych haseł.

NordPass ma na podorędziu dynamiczny generator haseł. Spontanicznie tworzy skomplikowane ciągi znaków, zbijając z tropu atakujących metodą słownikową i brute force. Takie hasła dużo lepiej radzą sobie ze zwyczajowymi sposobami łamania zabezpieczeń.

Cyberzagrożenia czają się wszędzie, ale NordPass aktywnie skanuje Dark Web w poszukiwaniu ewentualnych wycieków danych logowania. Kiedy testowałem narzędzie do monitorowania Dark Web, otrzymałem błyskawiczne powiadomienie o potencjalnych lukach w zabezpieczeniach, co pozwoliło mi na szybką zmianę haseł, tam gdzie było to konieczne.

NordPass nie tylko przechowuje hasła, ale także pomaga zabezpieczyć dane uwierzytelniające kont internetowych. Narzędzie do weryfikacji haseł wypunktowało wszelkie słabe lub zduplikowane hasła w mojej skrytce. Dzięki temu mogłem wprowadzić potrzebne zmiany i lepiej zabezpieczyć się przed łamaczami haseł online.

Na szczególną uwagę zasługuje jeszcze kilka funkcji:

- Logowanie przy użyciu biometrii: Pozwala szybko odblokować program twarzą lub odciskiem palca.

- Bezpieczne udostępnianie: Pozwala bezpiecznie udostępnić dane uwierzytelniające bez podawania samego hasła.

Wszystkim zainteresowanym kompleksową ochroną polecam plan NordPass Premium, którego dodatkowymi zaletami są możliwość udostępniania danych zaufanym osobom i bezpieczny dostęp na wielu urządzeniach. To moja osobista rekomendacja dla użytkowników indywidualnych. Jeśli się wahasz, pamiętaj, że możesz skorzystać z 30-dniowej gwarancji zwrotu pieniędzy, zanim podejmiesz ostateczną decyzję o zakupie.

Krótkie zestawienie: Najbezpieczniejsze menedżery haseł w 2024 r

| Generator haseł | Audytowanie haseł | Monitorowanie Dark Web | 2FA | Gwarancja zwrotu pieniędzy (dni) | |

| Dashlane | ✔ | ✔ | ✔ | ✔ | 30 |

| 1Password | ✔ | ✔ | ✔ | ✔ | 14 |

| NordPass | ✔ | ✔ | ✔ | ✔ | 30 |

W jaki sposób testowałem i oceniałem najlepsze menedżery haseł w 2024 r

Wybór odpowiedniego menedżera haseł to nie tylko kwestia wygody, ale także bezpieczeństwa. Przez cały rok rygorystycznie testowałem różne menedżery haseł pod kątem ścisłego zestawu kryteriów, aby określić, które z nich naprawdę oferują najlepszą ochronę. Oto co brałem pod uwagę:

- Siła szyfrowania: Podstawą każdego menedżera haseł jest szyfrowanie. Zagłębiłem się w wykorzystywane algorytmy szyfrowania i ich implementację, aby upewnić się, że spełniają nowoczesne standardy bezpieczeństwa.

- Architektura zero-knowledge: Oceniłem, czy menedżer haseł wykorzystuje model zero-knowledge, który gwarantuje, że poza użytkownikiem nikt nie ma dostępu do zapisanych danych, nawet usługodawca.

- Generowanie haseł: Przetestowałem tę istotną funkcję, sprawdzając siłę i unikalność haseł generowanych przez oprogramowanie, aby upewnić się, że są wystarczająco złożone, by powstrzymać próby złamania.

- Monitorowanie Dark Web: Cyberbezpieczeństwo to nie tylko obrona, ale także proaktywna ofensywa. Sprawdziłem, w jaki sposób narzędzia monitorują Dark Web pod kątem potencjalnych naruszeń danych związanych z danymi uwierzytelniającymi.

- Kompatybilność z różnymi platformami: Ważne, żeby menedżer haseł działał na wszystkich używanych urządzeniach. Przetestowałem kompatybilność z różnymi systemami operacyjnymi i przeglądarkami.

- Cena i wartość: Choć bezpieczeństwo jest najważniejsze, nie można zapominać o odpowiednim stosunku ceny do jakości. Zestawiłem funkcje z cenami subskrypcji, aby określić, które narzędzia opłacają się najbardziej.

Często zadawane pytania dotyczące łamania haseł

Na czym polega łamanie haseł?

Łamanie haseł to proces odgadywania lub pozyskiwania hasła w celu uzyskania dostępu do konta lub systemu. Obejmuje techniki takie jak brute force, ataki słownikowe i nie tylko, wykorzystując zarówno narzędzia programowe, jak i ludzką pomysłowość. Może mieć nieszkodliwy charakter, służąc np. do odzyskania własnego hasła, ale często stosuje się je do niemoralnych celów, np. żeby zhakować czyjeś konto.

Jak mogę chronić hasła przed złamaniem?

Aby uniemożliwić złamanie haseł, zastosuj następujące środki: Po pierwsze generuj silne, unikatowe hasła, których nikt nie będzie w stanie odgadnąć – najlepiej sprawdzają się długie ciągi liter, cyfr i znaków specjalnych. Unikaj używania łatwo dostępnych danych osobowych. Po drugie, regularnie zmieniaj hasła.

Niezawodny menedżer haseł jest pod tym względem nieoceniony. Nie tylko tworzy solidne hasła, ale także bezpiecznie je przechowuje. Co więcej, płatne menedżery haseł, takie jak Dashlane, monitorują Dark Web pod kątem wszelkich wycieków danych logowania i błyskawicznie informują użytkownika. Wreszcie, dla dodatkowej ochrony, zawsze używaj uwierzytelniania dwuskładnikowego.

Czy łamanie haseł jest legalne?

Łamanie haseł stanowi cienką granicę między tym co legalne, a tym co nie, przy czym decydującym czynnikiem jest upoważnienie. Jeśli masz wyraźne pozwolenie na dostęp do hasła lub próbę jego odszyfrowania – na przykład jeśli uczestniczysz w programie bug bounty lub pomagasz komuś na jego prośbę – działasz w granicach prawa.

Z drugiej strony próba złamania haseł bez takiej zgody lub jakiejkolwiek formy autoryzacji jest najczęściej bezprawna. Może to prowadzić do poważnych konsekwencji prawnych, w zależności od jurysdykcji i powagi naruszenia.

Warto zauważyć, że narzędzia używane do łamania haseł same w sobie nie są nielegalne. Ich legalność zależy od sposobu użycia. Podobnie jak narzędzia ślusarskie mogą być wykorzystywane w słusznych albo w niecnych celach, narzędzia do łamania haseł mogą służyć zarówno do celów zgodnych, jak i niezgodnych z prawem.

Jak odzyskać utracone hasło?

Jeśli utracisz hasło, często możesz je odzyskać za pomocą opcji odzyskiwania hasła oferowanej przez portal/usługę lub za pomocą specjalistycznych narzędzi, takich jak te wymienione powyżej, o ile korzystasz z nich legalnie i za odpowiednią zgodą. Jednak na dłuższą metę najskuteczniejszym rozwiązaniem są menedżery haseł.

Korzystając z menedżera haseł, wystarczy zapamiętać tylko jedno hasło nadrzędne, a resztą zajmuje się sam program. Bezpiecznie przechowuje wszystkie dane logowania, generuje silne i unikalne hasła, a nawet monitoruje sieć pod kątem nieautoryzowanego dostępu lub wycieków. Menedżer haseł to kompleksowe rozwiązanie do zarządzania poświadczeniami i zabezpieczeniami.

Nie pozwól, żeby twoje hasła zostały złamane. Wybierz jeden z najlepszych menedżerów haseł

Hakerzy mogą wykorzystywać techniki łamania haseł, aby uzyskać twoje hasła i przejąć kontrolę nad kontami albo wykraść twoje dane osobowe. Właśnie dlatego warto znać metody i oprogramowanie stosowane przez cyberprzestępców, aby zapewnić sobie odpowiedni poziom bezpieczeństwa.

Najlepszym sposobem ochrony jest stosowanie odpowiednio silnych haseł i najlepszych praktyk w zakresie bezpieczeństwa haseł. I tu z pomocą przychodzi menedżer haseł. Przetestowałem dziesiątki menedżerów, które skutecznie chronią przed łamaniem haseł, i w mojej opinii najlepszą ochronę zapewnia Dashlane.