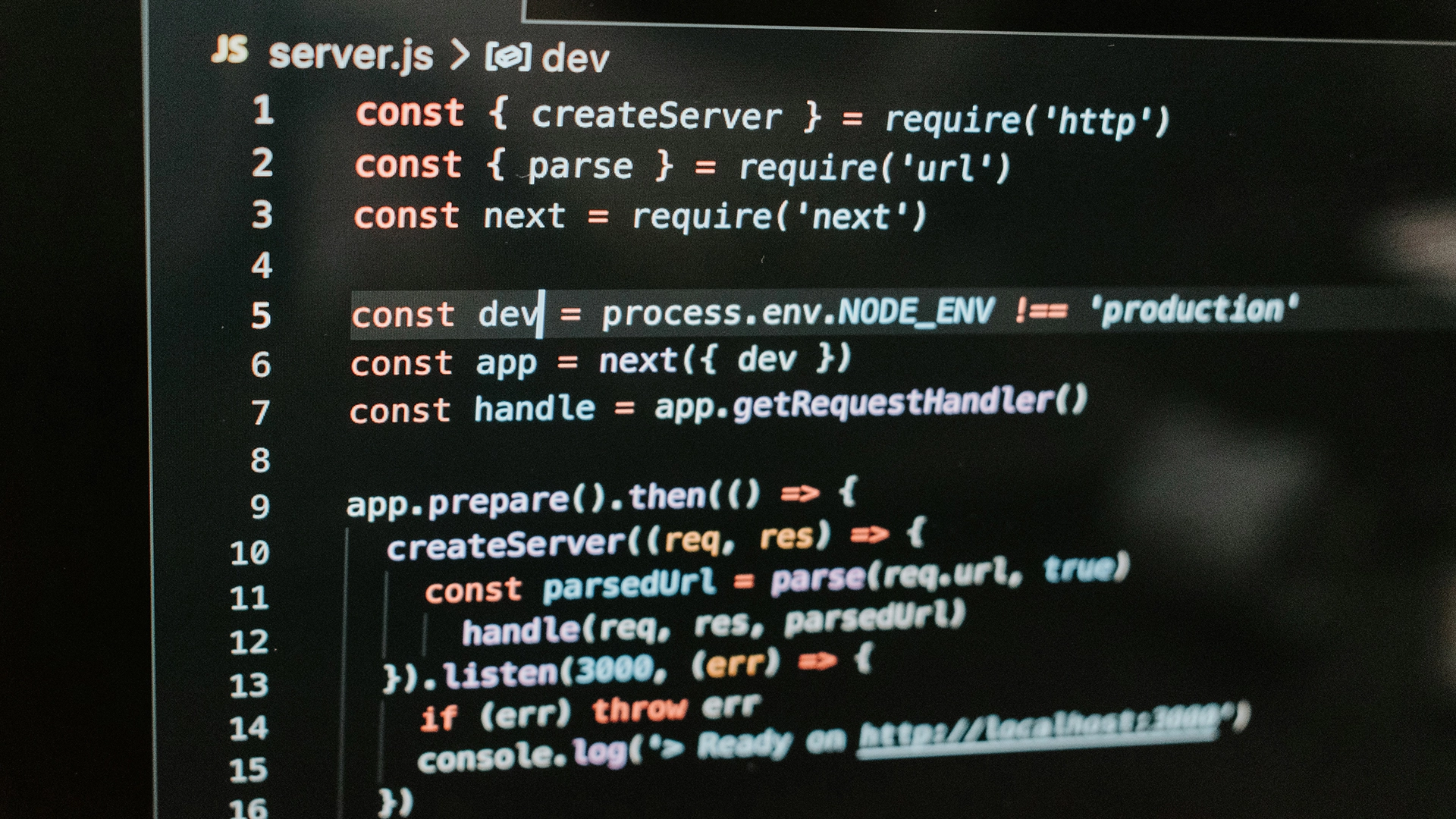

Photo by James Wiseman on Unsplash

Framework Open Source Next.js dotknięty krytyczną luką bezpieczeństwa

Niedawno badacze ujawnili lukę bezpieczeństwa w Next.js, powszechnie używanym otwartoźródłowym frameworku React, która pozwala osobom o złych zamiarach ominąć autoryzację w oprogramowaniu pośredniczącym i uzyskać dostęp do systemów. Wada, oznaczona jako CVE-2025-29927, została zniwelowana przez Vercel.

W pośpiechu? Oto najważniejsze fakty:

- Badacze z dziedziny cyberbezpieczeństwa, Allam Yasser i Allam Rachid, ujawnili lukę w popularnym frameworku Next.js

- Wada, zidentyfikowana jako CVE-2025-29927, pozwalała złosłownym osobnikom na obejście autoryzacji w oprogramowaniu pośredniczącym.

- Vercel podjęło działania i udostępniło poprawki dla wszystkich dotkniętych wersji i aktualizacji kilka dni później.

Zgodnie z informacjami zamieszczonymi na Cyberscoop, Allam Yasser i Allam Rachid, badacze z dziedziny cyberbezpieczeństwa, zauważyli lukę bezpieczeństwa 27 lutego i zgłosili ją do Vercel, firmy cloudowej, która stworzyła i utrzymuje Next.js.

Vercel przyznał istnienie podatności i wydał łatki dla wszystkich dotkniętych wersji około dwa tygodnie później. W ostatni piątek, firma wydała również komunikat dotyczący bezpieczeństwa.

„Zalecamy, aby wszystkie samodzielnie hostowane wdrożenia Next.js korzystające z next start i output: ‚standalone’ zostały natychmiast zaktualizowane” – zaleca komunikat Next.js.

Dokument wyjaśnia, że aplikacje dotknięte problemem to te, które są hostowane samodzielnie i obecnie korzystają z Middleware. Aplikacje hostowane na Vercel, Netlify, lub „zdeployowane jako statyczne eksporty” nie są dotknięte podatnością CVE-2025-29927. Zaleca się tym, którzy korzystają z Cloudflare, włączenie zarządzanej reguły WAF.

„Nie mamy informacji o żadnych aktywnych eksploitach” – powiedział Ty Sbano, główny oficer ds. bezpieczeństwa informacji (CISO) w Vercel, dla Cyberscoop. „Jeśli ktoś hostuje aplikację Next.js poza Vercel, nie mielibyśmy wglądu w jej działanie ani analizy. Platformy takie jak Vercel i Netlify nie były dotknięte.”

Firma cloudowa nie posiada dokładnych danych na temat liczby aplikacji korzystających z Next.js, które są aktywne na platformach self-hosted.

Rachid podzielił się na tym blogu artykułem, Next.js i zepsute oprogramowanie pośredniczące: autoryzujący artefakt, zawierającym więcej szczegółów na temat swoich badań, które ujawniają wadę wpływającą na miliony użytkowników.

„Krytyczna podatność może wystąpić w dowolnym oprogramowaniu, ale gdy dotyka jednego z najpopularniejszych frameworków, staje się szczególnie niebezpieczna i może mieć poważne konsekwencje dla szerszego ekosystemu” – napisała Rachid.

Ekspertka odniosła się również do czasu reakcji firmy na minimalizację ryzyka. „Podatność wymagała kilku dni na rozwiązanie przez zespół Vercel, ale należy zauważyć, że jak tylko zostali oni poinformowani o niej, naprawa została zatwierdzona, scalona i wdrożona w nowej wersji w ciągu kilku godzin (włącznie z backportami).”

Kilka dni temu, eksperci ds. cyberbezpieczeństwa z Pillar Security niedawno odkryli lukę w dwóch popularnych asystentach do kodowania, GitHub Copilot i Cursor.

Poprzedni artykuł

Poprzedni artykuł

Najnowsze artykuły

Najnowsze artykuły

Zostaw komentarz

Anuluj odpowiedź