Przeglądarka Tor dla początkujących: z czym to się je w 2025 r.

Przeglądarka Tor to najlepszy sposób na uzyskanie dostępu do Dark Web, ale nie jest bez wad. Sieć Tor sama w sobie nie jest w stanie zapewnić pełnej ochrony przed wyciekiem danych. Istnieje szansa, że ktoś podejrzy twoją aktywność. Zhakowane węzły wyjściowe Tor ujawniają ruch internetowy podmiotom, które skupiają się przede wszystkim na pozyskiwaniu tożsamości użytkowników przeglądarki. Do pełnej ochrony potrzebne jest rozwiązanie end-to-end.

Tylko wirtualna sieć prywatna (VPN) całkowicie szyfruje cały ruch, jaki twoje dane pokonują przez sieć Tor. Ten szczegółowy poradnik wyjaśni ci wszystko na temat przeglądarki Tor i korzystania z niej w połączeniu z VPN.

Poddałam testom ponad 30 VPN i według mnie najlepszą tego typu usługą jest ExpressVPN. Sprawdzona technologia TrustedServer ExpressVPN nie przechowuje żadnych danych, zapewniając użytkownikom anonimowość. Możesz nawet bez ryzyka wypróbować ExpressVPN z Tor w ramach 30*-dniowej gwarancji zwrotu pieniędzy. Jeśli nie spełni twoich oczekiwań, możesz otrzymać pełny zwrot środków. Uwaga redaktora: Przejrzystość jest jedną z naszych podstawowych wartości w WizCase, więc powinieneś wiedzieć, że jesteśmy w tej samej grupie właścicielskiej co ExpressVPN. Nie wpływa to jednak na nasz proces przeglądu, ponieważ stosujemy rygorystyczną metodologię testowania.

Zachowaj bezpieczeństwo online z ExpressVPN

Uwaga: Korzystanie z Tor jest w niektórych państwach nielegalne. Zanim skorzystasz z przeglądarki, zapoznaj się z lokalnymi przepisami. Razem z zespołem nie popieramy uczestnictwa w żadnych nielegalnych działaniach.

Czym jest przeglądarka Tor? (zwana też The Onion Router)

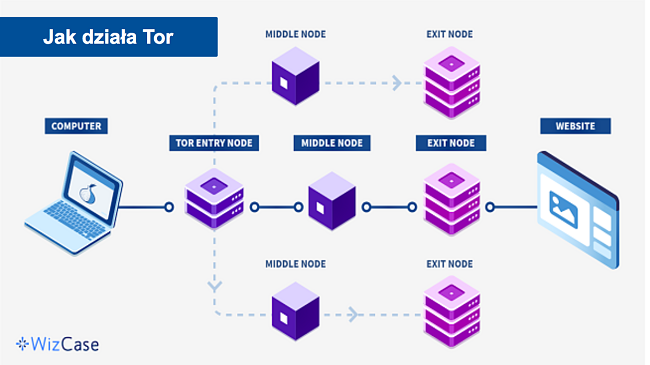

Tor, skrót od „The Onion Router”, to darmowa przeglądarka, która umożliwia użytkownikom anonimowy dostęp do Dark Web. Wygląda jak zwykła przeglądarka, ale kieruje ruch przez różne serwery zlokalizowane na całym świecie. Ruch internetowy chroniony jest wieloma warstwami szyfrowania (na tzw. cebulkę, stąd „onion”).

Kiedy używasz Tor, twoje dane przechodzą przez węzeł wejściowy, węzeł środkowy i węzeł wyjściowy. Na początku dane są całkowicie zaszyfrowane, ale w trakcie przemieszczania się między losową sekwencją węzłów, warstwa szyfrowania zostaje usunięta – tylko na tyle, by odsłonić ścieżkę do następnego węzła. W idealnym przypadku żaden z węzłów nie powinien być w stanie zobaczyć całego przekaźnika, z uwzględnieniem treści zapytania. A to gwarantuje anonimowość danych na całej ścieżce.

Tor ma jasny cel: chronić użytkowników Internetu przed śledzeniem, inwigilacją i cenzurą. Zapewnia łatwy dostęp do prywatnej komunikacji i informacji następującym odbiorcom:

- Zwykłym ludziom, którzy chcą mieć pewność, że osoby trzecie nie będą mogły podejrzeć ich aktywności w Internecie.

- Dziennikarzom pragnącym zachować anonimowość swoich źródeł.

- Aktywistom, którzy potrzebują ochrony w pracy.

- Informatorom, którzy muszą podzielić się wrażliwymi informacjami, ale nie chcą narażać swojego życia i/lub dorobku.

- Pracownikom organów ścigania, którzy prowadzą inwigilację i zbierają informacje.

- Inżynierom bezpieczeństwa i informatykom wykonującym testy bezpieczeństwa.

- Obywatelom krajów z surową cenzurą, którzy chcą uzyskać dostęp do wolnego Internetu.

Niestety ścieżka przepływu danych w Tor ma dwa wrażliwe punkty: węzeł wejściowy oraz wyjściowy. Węzeł wejściowy zna twój rzeczywisty adres IP, natomiast węzeł wyjściowy widzi niezaszyfrowane żądanie. Jeżeli wyeliminujemy te dwie słabości, nie będzie dało się ujawnić twojej lokalizacji, tożsamości ani odwiedzanych stron. Niestety złośliwe jednostki mogą przejąć kontrolę nad wspomnianymi węzłami i narazić bezpieczeństwo całego systemu.

Najłatwiejszym sposobem na zabezpieczenie jest zaufany VPN, który ukryje twój rzeczywisty adres IP w trakcie korzystania z Tor. Po przetestowaniu ponad 30 VPN, mogę z czystym sercem polecić zabezpieczenia stosowane przez ExpressVPN. Przeprowadziłam szczegółowe testy szczelności na ponad 40 serwerach. ExpressVPN ani razu nie ujawnił mojego rzeczywistego adresu IP. Nie musisz wierzyć mi na słowo – możesz samodzielnie przetestować ExpressVPN z Tor. Podlega sprawdzonej 30*-dniowej gwarancji zwrotu pieniędzy, więc jeśli uznasz, że nie jest dla ciebie, bez problemu odzyskasz środki.

Czy przeglądarka Tor rzeczywiście jest bezpieczna?

Chociaż Tor skutecznie utrzymuje anonimowość użytkowników, nie zapewnia 100% ochrony. Korzystając z Tor należy zwrócić uwagę na następujące luki w zabezpieczeniach (i podjąć odpowiednie środki ostrożności):

- Monitoring w związku z korzystaniem z Tor. Niektóre agencje, np. NSA, zwracają szczególną uwagę na ruch pochodzący od użytkowników Tor.

- Fałszywe strony internetowe Tor. Niektórzy hakerzy ustawiają fałszywe mirrory witryny Tor. Użytkownicy, który pobiorą instalkę Tora z jednej z takich fałszywych stron, wraz z przeglądarką zainstalują złośliwe oprogramowanie.

- Niezabezpieczony ruch na urządzeniach. Tor chroni wyłącznie ruch przechodzący przez przeglądarkę, a nie cały ruch na urządzeniu. Szczególną ostrożność powinni zachować użytkownicy systemu iOS, który wymaga, aby wszystkie przeglądarki używały WebKit, co utrudnia Onion Browser (natywnym aplikacjom Tor na Androida i iOS) zachowanie anonimowości użytkownika.

- Zhakowane węzły wyjściowe. Wszystkie informacje przesyłane w ramach nieszyfrowanego protokołu (np. HTTP, SMTP) mogą zostać odczytane przez operatorów węzła wyjściowego Tor, którzy, w teorii, mogą z tego skorzystać. Podmioty o złych zamiarach szpiegują pliki cookie w sesjach, by wykradać hasła oraz dane osobowe. Najczęstszy rodzaj przejęcia danych z węzła wyjściowego ma związek z kryptowalutami – operator wykrywa, że użytkownik zamierza wejść na witrynę kryptowalutową i przekierowuje go na własny adres. Użytkownicy nieświadomie wysyłają hakerom swoje środki, co wiąże się z ogromnymi stratami.

- Naprawdę niebezpieczni przestępcy korzystają z węzłów wejściowych i środkowych. Badacz z Columbia University od 2017 r. był w stanie określić tożsamość użytkowników Tor z 81,4% skutecznością, według raportu Vice. Jeden ze szkodliwych podmiotów, znany jako KAX17, posiada około 900 serwerów. Według badania cytowane przez The Record, każdy użytkownik Tor miał 16% szans na nawiązanie połączenia poprzez jeden z serwerów KAX17, 35% na to, że jego ruch przejdzie przez jeden z jego przekaźników i 5% na to, że skorzysta z jednego z jego węzłów wyjściowych. Przy odpowiednich zasobach można rozkręcić niezły biznes na przechwytywaniu ruchu użytkowników przeglądarki Tor.

- Nadzór nad użytkownikami. Zdarza się, że użytkownicy korzystają z przeglądarki Tor nieprawidłowo, instalując nieautoryzowane dodatki, nie wyłączając JavaScript albo torrentując. Co gorsza, niektórzy użytkownicy wykorzystują Tor, aby uzyskać dostęp do kont powiązanych ze swoją prawdziwą tożsamością lub umieszczać osobiste informacje na stronach internetowych i forach.

Największym zagrożeniem dla użytkowników są tak naprawdę oni sami, bo wydaje im się, że Tor to cudowny środek na wszystkie problemy. Na szczęście godny zaufania VPN, np. ExpressVPN, ukrywa przed dostawcą usług internetowych to, że korzystasz z Tor i uniemożliwia węzłowi wejściowemu Tor odczytanie twojego adresu IP.

Co jest lepsze: Tor czy VPN?

Tor zaprojektowano w taki sposób, by zapewnić użytkownikom anonimowość, z kolei VPN dba o prywatność danych. W skrócie: jeśli nie chcesz, aby ktokolwiek wiedział kim jesteś, użyj Tor. Jeśli nie chcesz, by ktokolwiek wiedział, co robisz w sieci, skorzystaj z płatnego VPN. Przyjrzyjmy się tej kwestii bliżej.

Przeglądarka Tor to darmowe oprogramowanie do pobrania, które wygląda i działa jak zwykła przeglądarka. Oto kilka sytuacji, w których warto korzystać z Tor zamiast VPN:

- Dostęp do stron na Dark Web (znanych też jako witryny .onion).

- Wolisz samodzielnie zadbać o swoja ochronę, a do tego znasz się na Torze, wiesz jak go skonfigurować i jak zastosować najlepsze praktyki bezpieczeństwa, albo chcesz wybadać te kwestie.

- Nie planujesz wchodzić na konta czy platformy powiązane z twoją prawdziwą tożsamością.

- Nie przeszkadza ci długi czas ładowania.

- Masz narzędzia i wiedzę potrzebną do wykrywania i unikania złośliwego oprogramowania, phishingu i oszustów, których w Dark Web pełno.

- Nie planujesz używać Tor podczas torrentowania.

- Rozumiesz i akceptujesz ryzyko związane z używaniem Tor i przyjmujesz pełną odpowiedzialność, jeżeli cokolwiek poszłoby nie tak.

VPN to osobne oprogramowanie, które ukrywa Twoją tożsamość poprzez przekierowanie ruchu przez swoją globalną sieć serwerów. Oto kilka sytuacji, w których warto korzystać z VPN zamiast Tor:

- Chcesz uzyskać dostęp do stron internetowych i aplikacji, które są powiązane z twoją prawdziwą tożsamością, ale mimo wszystko zależy ci na prywatności i bezpieczeństwie, nawet podczas korzystania z niezabezpieczonego hotspota WiFi.

- Szukasz intuicyjnej aplikacji, którą z łatwością zainstalujesz i obsłużysz na każdym urządzeniu.

- Nie zależy ci na dostępie do Dark Web.

- Cenisz sobie odpowiedzialność: jesteś w stanie powierzyć ochronę swojej prywatności innemu podmiotowi, o ile jest renomowany, poddaje się audytom i ma potwierdzoną historię ochrony prywatności użytkowników, nawet w sytuacjach związanych z egzekwowaniem prawa.

- W przypadku wystąpienia jakiegokolwiek problemu, chcesz mieć pewność, że usługodawca pomoże ci je rozwiązać.

- Potrzebujesz nieskrępowanego dostępu do stron internetowych.

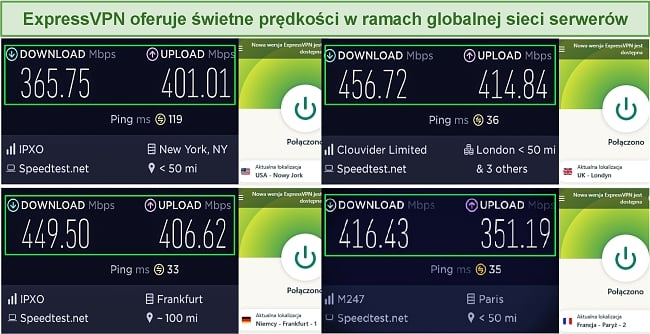

- Nie chcesz, aby niskie prędkości wpłynęły na twój komfort użytkowania. ExpressVPN oferuje najwyższe prędkości spośród wszystkich VPN wymienionych w niniejszym artykule – wystarczająco szybkie, by bez zakłóceń przeglądać Internet, a nawet streamować wideo w jakości 4K.

- Szukasz narzędzia, które pomoże ci bezpiecznie torrentować bez narażania się na szkodliwe oprogramowanie, hakerów i trackery.

Technicznie rzecz biorąc, VPN też może zagwarantować ci anonimowość, jeżeli zdecydujesz się na usługę, która akceptuje płatności kryptowalutą. Choć może się to wydawać kuszące, nie warto korzystać z darmowego VPN, zwłaszcza jeśli anonimowość jest dla ciebie kwestią priorytetową. Większość darmowych VPN nie jest w stanie zagwarantować bezpieczeństwa danych w trakcie korzystania z Tor.

Nawet jeśli twój konkretny przypadek wymaga użycia Tor, warto dodatkowo skorzystać z VPN, ponieważ może zabezpieczyć cię to przed zhakowanymi węzłami oraz innymi zagrożeniami związanymi z przeglądarką Tor. Z Tor można korzystać w połączeniu z VPN na dwa sposoby.

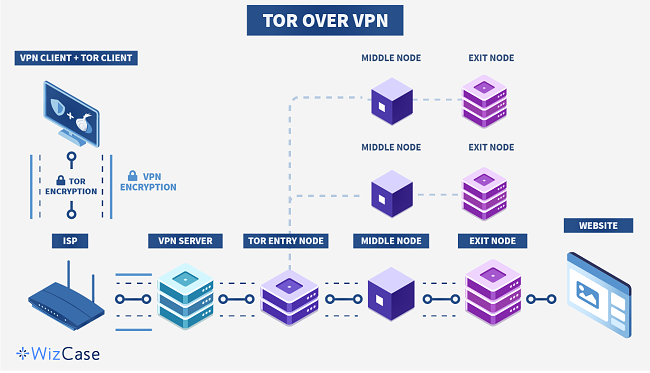

Tor Over VPN

Najlepiej najpierw połączyć się z VPN, a dopiero potem uruchomić przeglądarkę Tor. Tor over VPN dodaje kolejną warstwę szyfrowania ruchu i sprawia, że węzeł wejściowy Tor nie widzi twojego prawdziwego adresu IP. Chroni to przed wszelkimi atakami z przejętego węzła wejściowego lub środkowego, które mogłyby odebrać ci anonimowość. Z drugiej strony, nie niweluje to ryzyka ze strony ataków SSL oraz innych oszustw phishingowych ze zhakowanych węzłów wyjściowych, dlatego trzeba zachować czujność.

Dzięki ochronie VPN, ani dostawca usług internetowych, ani żaden inny podmiot zewnętrzny, który potencjalnie monitoruje twój ruch internetowy, nie będzie w stanie wykryć, że korzystasz z Tor. Jednak w momencie gdy ruch przechodzi przez węzeł wyjściowy, otrzymujesz adres IP Tor. W tym momencie witryny widzą, że jesteś użytkownikiem Tor. Niektóre publiczne strony internetowe (np. strony bankowe, Airbnb, Doordash, Apple) mogą cię z tego powodu zablokować.

Konfiguracja Tor over VPN zapewnia prywatność, ale nie jest w pełni anonimowa, ponieważ usługodawca VPN zna twój rzeczywisty adres IP (a może nawet też imię i nazwisko, w zależności od wybranej metody płatności). Jeżeli chcesz zminimalizować ilość danych, które udostępniasz usługodawcy, możesz zasubskrybować VPN, ale pamiętaj, że może nie przysługiwać ci gwarancja zwrotu pieniędzy.

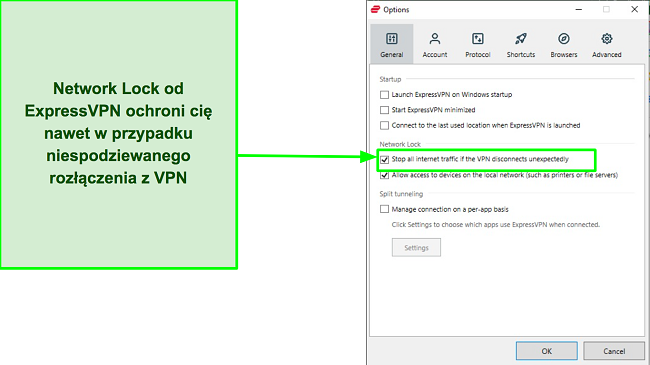

Poziom ochrony zależy tak naprawdę od wybranego VPN. Jeżeli VPN nie oferuje wyłącznika awaryjnego (kill switch), w przypadku nagłego zerwania połączenia z Internetem dane będą wyciekać do węzłów Tor, co jest szczególnie niebezpieczne w przypadku napotkania szemranego węzła wyjściowego. Stosowanie Tor nieuchronnie prowadzi też do spowolnienia połączenia, a korzystanie ze słabej jakości VPN obniża prędkość Internetu jeszcze bardziej.

Aby czerpać korzyści z bezpieczeństwa konfiguracji Tor over VPN, potrzebujesz szybkiej sieci VPN ze zweryfikowaną polityką braku logów (no-logs policy). Dobrym przykładem jest ExpressVPN – nie dość, że polityka braku logów (no-logs policy) usługi została poddana niezależnemu audytowi, to jeszcze potwierdziła się w realnej sytuacji. Podlega 30*-dniowej gwarancji zwrotu pieniędzy, więc możesz przetestować ExpressVPN z Torem bez ryzyka. Jeśli nie spełni twoich oczekiwań, z łatwością poprosisz o zwrot środków.

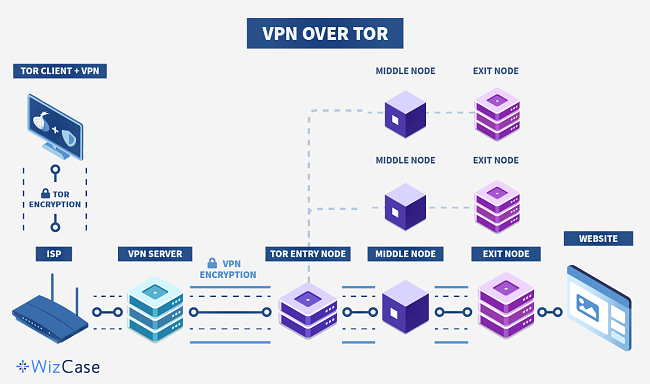

VPN Over Tor

Tu mamy odwrotną sytuację – najpierw łączysz się z Tor i dopiero potem z VPN. VPN over Tor to bardziej skomplikowany proces niż Tor over VPN, ponieważ wiąże się z odnalezieniem dobrego VPN, który obsługuje połączenia Tor i OpenVPN, a także z ręcznym skonfigurowaniem wybranej usługi.

Jeżeli połączysz się z VPN w trakcie korzystania z Tor, zyskasz możliwość wchodzenia na standardowe strony internetowe, które w normalnej sytuacji blokują adresy Tor. Taka konfiguracja ukryje również twoją aktywność przeglądania przed węzłem wyjściowym. Warto jednak pamiętać, że konfiguracja VPN over Tor nie daje dostępu do stron „.onion”. Poza tym kiedy najpierw łączysz się z Tor, a dopiero potem z VPN, twój dostawca usług internetowych widzi, że korzystasz z przeglądarki Tor.

Węzeł wejściowy Tor będzie też w stanie zobaczyć twój rzeczywisty adres IP, a choć VPN będzie widział wyłącznie adres VPN powiązany z Tor, zobaczy, że korzystasz z tej usługi. Aby zapobiec takiej sytuacji, warto wybrać renomowany VPN z surową polityką braku logów (no-logs policy). Jest to szczególnie trudne zadanie, ponieważ tylko garstka VPN obsługuje konfigurację VPN over Tor. Ponieważ konfiguracja VPN over Tor jest bardziej skomplikowana (a tym samym bardziej podatna na błędy, które mogą poskutkować ujawnieniem rzeczywistego adresu IP), według mnie lepiej korzystać z niej tylko w razie konieczności.

Jeśli wybrany przypadek wymaga stosowania VPN over Tor, PrivateVPN to jeden z niewielu renomowanych VPN, które obsługują połączenia z serwerów Tor. Strona PrivateVPN oferuje szczegółowy poradnik, który pokazuje jak skonfigurować VPN over Tor za pośrednictwem OpenVPN, a każda subskrypcja podlega 30-dniowej gwarancji zwrotu pieniędzy. Dzięki temu nie stracisz środków, jeśli w ostateczności zmienisz zdanie.

Najlepsze VPN do przeglądarki Tor – Test: 2025

1. ExpressVPN – Potwierdzona audytem polityka braku logów (no-logs policy) sprawia, że korzystanie z Tor przez serwery TrustedServer jest prawie całkowicie anonimowe

Najważniejsze funkcje:

- Sieć 3000 ponad serwerów w 105 krajach, która daje bezpieczny dostęp do Tor z dowolnego miejsca

- Serwery TrustedServer wymazują dane użytkownika przy każdym zamknięciu

- Możliwość podłączenia nawet 8 urządzeń jednocześnie, dzięki czemu można uzyskać dostęp do Tor z dowolnego urządzenia

- Potwierdzona audytem polityka braku logów (no-logs policy) gwarantująca 100% anonimowość, szyfrowanie AES-256 i ochrona przed wyciekiem, które zapewniają pełną prywatność w trakcie korzystania z przeglądarki Tor

- 30*-dniowa gwarancja zwrotu pieniędzy, w ramach której wypróbujesz Tor bez ryzyka

Cała sieć serwerów ExpressVPN zabezpieczona jest technologią TrustedServer, która w całości bazuje na pamięci o dostępie swobodnym (RAM), co wiąże się z tym, że nie ma możliwości zapisania danych na dysku twardym. To oznacza, że nie ma ryzyka, iż dane, które przechodzą przez serwery firmy, zostaną narażone na kradzież, włamanie czy przejęcie przez rząd. Polityka prywatności ExpressVPN została nawet zaudytowana przez godną zaufania firmę, PricewaterhouseCoopers (PWC), która potwierdziła, że polityka braku logów (no-logs policy) usługi rzeczywiście działa.

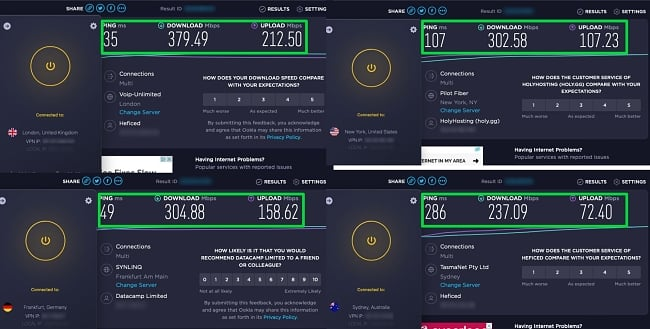

Moje testy wykazały również, że ExpressVPN oferuje stabilne, wysokie prędkości, co jest o tyle istotne, że połączenia z przeglądarką Tor same w sobie są zwykle dość powolne. Mogłam uzyskać bezpieczny dostęp do Tor, bez znaczącego spadku prędkości połączenia.

Czułam się bezpiecznie nawet wtedy, kiedy połączenie było niestabilne, bo wiedziałam, że chroni mnie Network Lock, czyli wyłącznik awaryjny (kill switch) ExpressVPN. Ta funkcjonalność zapobiega wyciekowi adresu IP nawet w przypadku zerwania połączenia z VPN czy Internetem. Robi to poprzez blokowanie całego ruchu internetowego do czasu ponownego nawiązania połączenia VPN.

Użytkownicy Tor mogą uzyskać dostęp do strony ExpressVPN .onion, by zapewnić sobie najwyższy poziom prywatności już na etapie konfiguracji. Natywną aplikację ExpressVPN (dostępną również w języku polskim) można pobrać z dedykowanej witryny Tor, co może być idealnym rozwiązaniem dla osób mieszkających na obszarach z wysokim poziomem cenzury. Dzięki dedykowanej usłudze .onion wszystkie istotne informacje znajdujące się na stronie ExpressVPN są dostępne przez Tor.

ExpressVPN ma siedzibę na Brytyjskich Wyspach Dziewiczych, które znane są z surowych przepisów o nieprzechowywaniu danych, a poza tym nie należą do żadnego międzynarodowego traktatu zobowiązującego do wzajemnej wymiany informacji. Jeżeli nawet ktoś spróbuje uzyskać nakaz sądowy na Brytyjskich Wyspach Dziewiczych, będzie się musiał nieźle namęczyć, ponieważ lokalna administracja odrzuca wszelkie wnioski o udostępnienie danych, które nie są podparte mocnymi dowodami.

Pomijam już, że nawet jeśli śledczy otrzyma taki nakaz, i tak niczego nie znajdzie na serwerach ExpressVPN. Potwierdziło się to w 2016 roku, kiedy władze tureckie zajęły serwery ExpressVPN, by sprawdzić logi związane z zabójstwem ambasadora Rosji – Andrieja Karłowa. Władze nic na nich nie znalazły, co udowadnia, że ExpressVPN trzyma się zobowiązania do nieprzechowywania żadnych logów na swoich serwerach.

Chociaż jest nieco droższy niż inne VPN na rynku, możesz uzyskać 61% zniżki, jeśli wybierzesz subskrypcję za $4.99 miesięcznie (2 lata). Dodatkowo ExpressVPN podlega 30*-dniowej gwarancji zwrotu pieniędzy, więc możesz wypróbować go z przeglądarką Tor bez ryzyka. Jeśli nie spełni twoich oczekiwań w 100%, z łatwością otrzymasz pełny zwrot środków. Sama sprawdziłam ten proces, składając wniosek o zwrot środków przez czat na żywo – pieniądze trafiły na moje konto w niecały tydzień.

Uwaga redaktora: Przejrzystość jest jedną z naszych podstawowych wartości w WizCase, więc powinieneś wiedzieć, że jesteśmy w tej samej grupie właścicielskiej co ExpressVPN. Nie wpływa to jednak na nasz proces przeglądu, ponieważ stosujemy rygorystyczną metodologię testowania.

ExpressVPN jest kompatybilny z: Windows, MacOS, Linux, Android, routerami i nie tylko

Oferuje protokoły: Lightway, Layer 2 Tunneling Protocol (L2TP), OpenVPN (TCP vs. UDP), Internet Key Exchange Version 2 (IKEv2), Point to Point Tunneling Protocol (PPTP), WireGuard, Secure Socket Tunneling Protocol (SSTP)

Aktualizacja 2025! Możesz rozpocząć subskrypcję ExpressVPN za zaledwie €4.99 miesięcznie przy zakupie na 2 lata (oszczędź do 61%)! Oferta jest ograniczona czasowa, więc skorzystaj z niej, zanim wygaśnie. Więcej informacji na temat oferty znajdziesz tutaj.

2. CyberGhost – Serwery NoSpy zapewniają maksymalną ochronę w trakcie połączenia z Tor

Najważniejsze funkcje:

- Sieć ponad 11.676 serwerów w 100 krajach, z dużym wyborem dla Tor

- Serwery NoSpy zapewniają dodatkową warstwę ochrony przed inwigilacją podczas korzystania z przeglądarki Tor

- Możliwość zabezpieczenia nawet 7 urządzeń jednocześnie, by uzyskać łatwy dostęp do Tor

- 256-bitowe szyfrowanie AES i 4 protokoły VPN do wyboru, w zależności od potrzeb związanych z przeglądaniem Tor

- Hojna 45-dniowa gwarancja zwrotu pieniędzy umożliwiająca testowanie działania z przeglądarką Tor bez ryzyka

Wyspecjalizowane serwery NoSpy od CyberGhost to idealne rozwiązanie dla użytkowników Tor, które łączy 256-bitowe szyfrowanie klasy wojskowej z samodzielną konserwacją sprzętu. Serwery znajdują się w Rumunii, poza zasięgiem Sojuszu Pięciorga/Czternaściorga Oczu (5/14-Eyes Alliance) i zaprojektowano je tak, by wytrzymywały ataki sprzętowe. Wysokiej klasy hardware serwerów NoSpy zapewnia również wyższe prędkości, nawet w przypadku intensywnych działań wymagających dużej przepustowości, takich jak torrentowanie.

Szybkość połączenia to kolejna z mocnych stron CyberGhost. Byłam w stanie przeglądać Tor bez większych spowolnień. Oczywiście, przeglądanie Internetu na Tor zawsze będzie w jakimś stopniu wolniejsze niż na zwykłej przeglądarce, ale w przeciwieństwie do innych VPN, które zasadniczo sprawiają, że Tor staje się bezużyteczny, natywna aplikacja CyberGhost w języku polskim pozwala na przeglądanie stron praktycznie bez problemu. Uzyskałam jeszcze lepsze prędkości, gdy połączyłam się z serwerami bliżej mojej rzeczywistej lokalizacji.

CyberGhost oferuje również 4 różne protokoły VPN. OpenVPN zajmuje pierwsze miejsce pod względem bezpieczeństwa VPN, natomiast IKEv2 zapewnia wysokie prędkości przy połączeniu z pobliskimi serwerami. WireGuard to nowszy, open-source’owy protokół zaprojektowany z myślą o łatwiejszym użyciu i wyższych prędkościach. Wreszcie, protokoły L2TP/IPSec świetnie radzą sobie z atakami man-in-the-middle.

Co trzy miesiące zespół CyberGhost publikuje raporty przejrzystości, które wyszczególniają wszelkie otrzymane wezwania, a także statystyki infrastruktury i wykryte oznaki złośliwej aktywności. Wszystko super, jednak warto pamiętać, że CyberGhost rejestruje dane użytkownika, takie jak adres e-mail, dane płatności i preferencje dotyczące plików cookie. Na szczęście tych informacji nie da się powiązać z twoją aktywnością w sieci.

Serwery NoSpy i szybkie prędkości CyberGhost sprawiają, że jest to solidny wybór dla osób zainteresowanych korzystaniem z przeglądarki Tor. Nie dość, że kosztuje niewiele, to podlega 45-dniowej gwarancji zwrotu pieniędzy, więc możesz zobaczyć na własne oczy, jak dobrze CyberGhost działa z Tor, za jedyne €2.03 miesięcznie (2 lata). Jeśli zmienisz zdanie, możesz uzyskać zwrot środków. Kiedy zażądałam zwrotu pieniędzy przez czat na żywo, środki natychmiast wróciły mi na konto. Cały proces trwał mniej niż 5 minut.

Uwaga redaktora: Przejrzystość jest jedną z naszych podstawowych wartości w WizCase, więc powinieneś wiedzieć, że jesteśmy w tej samej grupie właścicielskiej co CyberGhost VPN. Nie wpływa to jednak na nasz proces przeglądu, ponieważ stosujemy rygorystyczną metodologię testowania.

CyberGhost jest kompatybilny z: Windows, Linux, MacOS i Android

Oferuje protokoły: OpenVPN (TCP vs. UDP), IKEv2, WireGuard, Layer to Tunneling Protocol (L2TP) / IPSec

3. Private Internet Access – funkcja MACE chroni przed reklamami, trackerami i złośliwym oprogramowaniem podczas korzystania z przeglądarki Tor

Najważniejsze funkcje:

- Sieć ponad 35000 serwerów w 91 krajach zapewnia gwarantowany dostęp do Tor niezależnie od lokalizacji

- Wbudowany blocker reklam, trackerów i złośliwego oprogramowania (MACE) chroni użytkowników Tor

- Dostęp do Tor z Bez limitu urządzeń jednocześnie

- Szyfrowanie klasy wojskowej i polityka braku logów (no-logs policy) utrzymuje prywatność działań związanych z przeglądaniem sieci Tor

- 30-dniowa gwarancja zwrotu pieniędzy daje dużo czasu na przetestowanie funkcji bez ryzyka

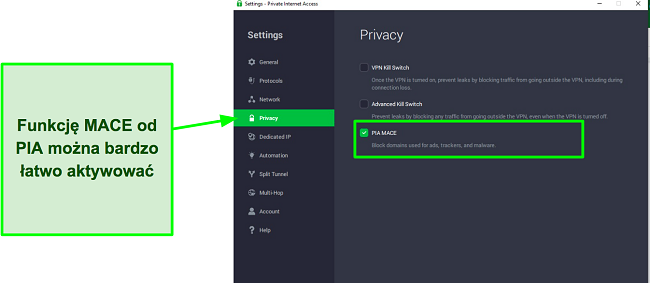

Private Internet Access (PIA) oferuje w zestawie kompleksowe narzędzie o nazwie MACE. Jest to własny ad-blocker firmy, który chroni użytkowników przed reklamami, trackerami i złośliwym oprogramowaniem. Przydaje się to szczególnie w tak zdradliwym miejscu jak Dark Web.

Niestety, w trakcie testowania różnych serwerów PIA, zauważyłam, że prędkości mają duży rozrzut. Wszystko zależy od tego, jak duża jest odległość danego serwera od twojego rzeczywistego położenia. W trakcie połączenia z serwerami w USA strony Tor ładowały mi się szybko (moja rzeczywista lokalizacja jest w pobliżu Stanów Zjednoczonych). Przeglądanie Tora na australijskim serwerze było wolniejsze, a ściąganie plików prawie niemożliwe.

Dzięki możliwości podłączenia Bez limitu urządzeń naraz, natywna aplikacja PIA w języku polskim jest w stanie zabezpieczyć wszystkie sprzęty w gospodarstwie domowym. Tak duży limit urządzeń sprawia, że jest to aktualnie jeden z najlepszych VPN z subskrypcją miesięczną na rynku.

PIA ma jasno sformułowaną politykę braku logów (no-logs policy): nigdy nie przechowuje ani nie udostępnia żadnych informacji osobistych. Niestety PIA ma siedzibę w Stanach Zjednoczonych, które słyną z nieprzyjaznych dla użytkownika przepisów dotyczących inwigilacji. Pomimo tego, kilka wezwań do sądu potwierdziło, że PIA faktycznie nie przechowuje żadnych danych, więc jestem przekonana, że usługa nadal stanowi jeden z najlepszych VPN bez logów na rynku.

Cena PIA jest bardziej przystępna niż ExpressVPN czy CyberGhost – usługa kosztuje zaledwie €1.85 miesięcznie (2 lata). Jednak ta oszczędność z czegoś wynika – PIA ma niższe prędkości, przez co nie jest idealnym rozwiązaniem dla przeglądarki Tor.

Mimo wszystko, możesz bez ryzyka wypróbować PIA z przeglądarką Tor, ponieważ podlega 30-dniowej gwarancji zwrotu pieniędzy. To wystarczająco dużo czasu, aby sprawdzić jak dobrze radzi sobie z Tor. Jeśli uznasz, że PIA nie jest dla ciebie, otrzymasz pełny zwrot pieniędzy bez podawania przyczyny. Mi udało się łatwo i szybko poprosić o zwrot przez czat na żywo, a środki wróciły mi na konto w niecały tydzień.

Uwaga redaktora: Przejrzystość jest jedną z naszych podstawowych wartości w WizCase, więc powinieneś wiedzieć, że jesteśmy w tej samej grupie właścicielskiej co Private Internet Access. Nie wpływa to jednak na nasz proces przeglądu, ponieważ stosujemy rygorystyczną metodologię testowania.

PIA jest kompatybilny z: Windows, Linux, MacOS i Android

Oferuje protokoły: WireGuard, OpenVPN

Aktualizacja 2025! Możesz rozpocząć subskrypcję PIA za zaledwie €1.85 miesięcznie przy zakupie na 2 lata (oszczędź do 83%)! Oferta jest ograniczona czasowa, więc skorzystaj z niej, zanim wygaśnie. Więcej informacji na temat oferty znajdziesz tutaj.

Poradnik łatwej instalacji: Jak skonfigurować Tor na dowolnym urządzeniu

Windows/macOS

- Pobierz i zainstaluj VPN. Upewnij się, że wybierasz usługę z potwierdzoną polityką braku logów (no-logs policy), np. ExpressVPN. Polityka prywatności usługi została zaudytowana przez firmę zewnętrzną, co daje pewność, że nic, co robisz na Tor, nie zostanie nigdzie zarejestrowane. Po zakończeniu instalacji nawiąż połączenie z serwerem.

- Pobierz Tor. Upewnij się, że pobierasz przeglądarkę Tor z właściwej witryny

![]()

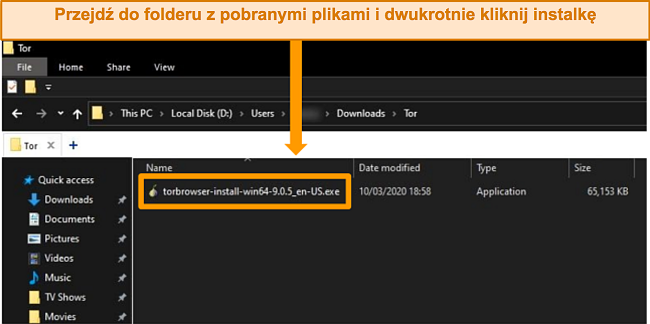

- Znajdź instalator. W przypadku systemu Windows przejdź do folderu z pobranymi plikami i otwórz instalkę. Na macOS przeciągnij plik do folderu „Aplikacje”.

![]()

- Wybierz język instalacji. Następnie kliknij „Dalej”.

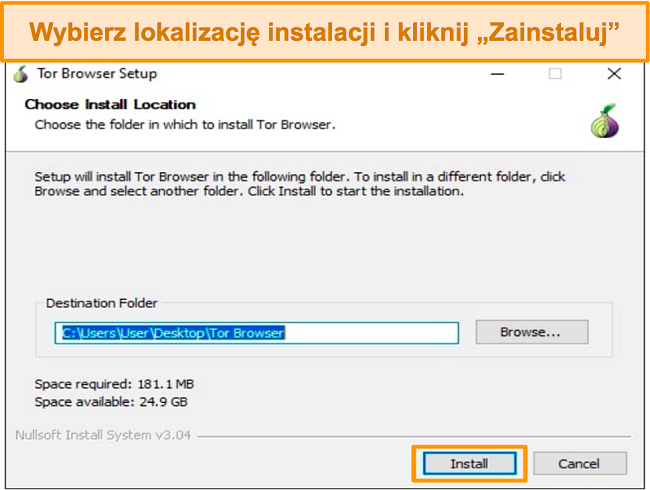

- Wybierz miejsce instalacji. Kliknij „Instaluj”.

![]()

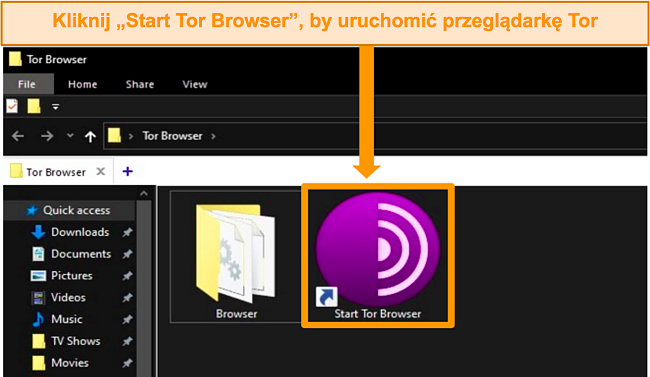

- Wejdź do folderu, w którym zainstalowano Tor. Kliknij dwukrotnie przycisk „Uruchom przeglądarkę Tor” (Start Tor Browser) i zacznij przeglądać anonimowo i bezpiecznie!

![]()

Linux

- Pobierz VPN. Jeśli nie wiesz, od czego zacząć, możesz wypróbować natywną aplikację ExpressVPN dla systemu Linux, do której dołączono szczegółowy poradnik instalacji.

- Wejdź na oficjalną witrynę Tor. Pobierz plik .tar.xz dla systemu Linux.

- Kliknij plik prawym przyciskiem myszy. Następnie kliknij „Rozpakuj tutaj”.

- Przejdź do nowo wyodrębnionego katalogu „Tor Browser”. Następnie kliknij prawym przyciskiem myszy „start-tor-browser.desktop”. Otwórz „Właściwości” (Properties) lub „Preferencje” (Preferences). Zaznacz opcję „Allow executing file as program” (Zezwól na uruchomienie pliku jako programu), którą znajdziesz tuż obok „Execute” (Wykonaj), by uruchomić skrypty powłoki.

- Kliknij dwukrotnie ikonę przeglądarki Tor. Teraz możesz już przeglądać strony bezpiecznie i anonimowo.

Android

- Zainstaluj VPN. Jeśli nie masz jeszcze VPN dla Androida, możesz wypróbować łatwą do zainstalowania natywną aplikację ExpressVPN.

- Pobierz Tor. Możesz to zrobić, odwiedzając oficjalną stronę i pobierając plik .apk, albo skorzystać z odnośnika, by przejść do oficjalnej aplikacji w App Store.

- Kliknij „Instaluj”. Po zainstalowaniu kliknij „Połącz” (Connect). Możesz już anonimowo przeglądać Internet na telefonie z Androidem.

Uwaga: Zanim rozpoczniesz przeglądanie, wejdź na witrynę Tor Check, by przekonać się, czy masz połączenie z Tor. Jeśli strona to potwierdzi, możesz działać dalej.

Uwaga redaktora: Przejrzystość jest jedną z naszych podstawowych wartości w WizCase, więc powinieneś wiedzieć, że jesteśmy w tej samej grupie właścicielskiej co ExpressVPN. Nie wpływa to jednak na nasz proces przeglądu, ponieważ stosujemy rygorystyczną metodologię testowania.

Inne porady na temat bezpiecznego korzystania z przeglądarki Tor oraz Dark Web w 2025

Oprócz zdobycia dobrego VPN, który daje pewność, że twój adres IP nigdy nie zostanie ujawniony, warto wykonać jeszcze parę innych kroków, które zagwarantują ci bezpieczeństwo w trakcie korzystania z Tor.

Ukryj swoje dane osobowe

The Onion Network to dziki zachód internetu. Wysoki poziom anonimowości oznacza wyższy poziom swobody, ale wiąże się z większym niebezpieczeństwem na każdym kroku. Zadbaj o odpowiednią ochronę: pod żadnym pozorem nie udostępniaj w Dark Web informacji umożliwiających identyfikację tożsamości, takich jak prawdziwe imię i nazwisko, prawdziwy adres e-mail, odnośniki do kont w mediach społecznościowych czy numer telefonu komórkowego.

Zmiana systemów operacyjnych

Zaawansowani technicznie użytkownicy często decydują się na korzystanie z przeglądarki Tor na Linuxie oraz wszelkiego rodzaju dystrybucjach tego systemu. W przeciwieństwie do Windows czy MAC, Linux jest systemem open-source. Każdy, kto posiada odpowiednią wiedzę techniczną, może samemu sprawdzić kod Linuxa, co jest szczególnie istotne dla entuzjastów prywatności. Jeśli planujesz uruchomić Tor na Linuxie, ExpressVPN jest szczególnie łatwy w instalacji na tym systemie i jego dystrybucjach, w tym Debian, Fedora i Arch. Co naprawdę wygodne, na stronie usługodawcy można znaleźć szczegółowe instrukcje instalacji.

Jedną z najlepszych dystrybucji Linuxa do przeglądarki Tor jest The Amnesic Incognito Live System, znany również jako Tails. Tails można zainstalować na pendrivie lub płycie i odpalać bezpośrednio z wymienionych nośników. Za każdym razem, gdy zamykasz Tails, twoja aktywność i historia przeglądania zostają całkowicie wymazane. Tails nie wykorzystuje dysku twardego komputera, dlatego nie dochodzi do zapisania danych. Tor jest domyślną przeglądarką w Tails.

Zaktualizuj swoje urządzenie i przeglądarkę

Niezależnie od urządzenia, z którego korzystasz, ważne, żeby instalować aktualizację jak tylko się pojawią (a już zwłaszcza łatki bezpieczeństwa). Wspomniane patche mają na celu natychmiastowe załatanie luk znalezionych w systemie operacyjnym. Jeśli ktoś w Dark Web celuje w te luki, a twoje urządzenie nie zostało zaktualizowane, nie będziesz w stanie ochronić się przed atakiem. Projekt Tor nieustannie usuwa błędy i problemy z prywatnością, dlatego warto instalować aktualizacje zaraz po ich publikacji.

Dezaktywuj JavaScript

Zawartość aktywną, taką jak np. JavaScript, Flash czy Java, zaprojektowano w taki sposób, by śledziła, identyfikowała i tworzyła odcisk palca użytkowników. Jeżeli zależy ci na pełnej anonimowości, upewnij się, że JavaScript oraz innego rodzaju zawartość aktywna są wyłączone w trakcie korzystania z Tor. Aby uzyskać dodatkową warstwę ochrony, wypróbuj funkcję MACE od PIA, która została zaprojektowana w celu wyłapywania i blokowania trackerów oraz złośliwego oprogramowania, które przedostaną się przez luki.

Ważne: Pamiętaj, aby nie podawać żadnych informacji, które pozwoliłyby cię zidentyfikować. Obejmuje to osobiste adresy e-mail, informacje związane z kontami bankowymi, a nawet nazwy użytkownika używane w innych miejscach w sieci.

Często zadawane pytania: Wszystko, co musisz wiedzieć o Torze

Czy przeglądarka Tor jest nielegalna?

W niektórych krajach korzystanie z Tor rzeczywiście jest nielegalne. Chiny zdelegalizowały korzystanie z Tora, natomiast kraje takie jak Iran, Arabia Saudyjska i Wenezuela starają się zablokować swoim obywatelom dostęp do przeglądarki za pomocą rozwiązań technologicznych. Jeśli mieszkasz we wspomnianych rejonach, przed zainstalowaniem Tor na swoich urządzeniach upewnij się, że całkowicie rozumiesz związane z tym ryzyko.

Czy można bezpiecznie pobrać Tor?

Tak, pobieranie Tor jest bezpieczne, o ile pobierzesz pakiet przeglądarki z oficjalnej strony. Hakerzy potrafią utworzyć lustrzane witryny, które mają za zadanie oszukać niczego nie podejrzewającą ofiarę. Pobranie aplikacji z takich witryn powoduje zainfekowanie urządzenia trojanem zaprojektowanym do zbierania danych uwierzytelniania oraz innych wrażliwych informacji.

Tor over VPN może pomóc zamaskować twoje działania, nawet jeśli przypadkowo pobierzesz zainfekowaną wersję. Korzystając z VPN z wbudowanymi funkcjami wykrywania złośliwego oprogramowania, np. CyberGhost, możesz nawet nie dopuścić do takiej sytuacji. Mimo wszystko, jedynym sposobem na sprawdzenie czy dana wersja przeglądarki Tor jest właściwa, jest weryfikacja jej sygnatury. Na stronie Tor można znaleźć szczegółowe instrukcje, jak to zrobić.

Czy Tor da się namierzyć?

Niestety tak. Zhakowany węzeł wejściowy stanowi największe zagrożenie bezpieczeństwa Tor, bo to właśnie on widzi twój prywatny adres IP. Poza tym twój dostawca usług internetowych wie, że łączysz się z Tor. Aby ochronić się przed tymi zagrożeniami, pobierz VPN, który nie zbiera logów, np. ExpressVPN. ExpressVPN kieruje twój ruch przez jeden z serwerów, ukrywając w ten sposób twój rzeczywisty adres IP i uniemożliwiając dostawcy usług internetowych wykrycie, że korzystasz z Tor.

Czy Tor można zhakować?

Tak – kiedy korzystasz z Tor, haker może uzyskać dostęp do twoich danych osobowych (a nawet zdobyć zdalną kontrolę nad twoim urządzeniem). Ogromne zagrożenie bezpieczeństwa Tor stanowią zhakowane węzły wyjściowe: haker „szuka” ruchu skierowanego na określone strony (np. z kryptowalutami) i podmienia ja na fałszywe witryny, które mają za zadanie wykraść dane użytkownika i hasła. Przypadkowe pobranie złośliwego oprogramowania ze stron internetowych lub z lustrzanej witryny Tor może również umożliwić hakerom przeprowadzenie na twoim urządzeniu ataku typu ransomware.

Korzystanie z VPN z wbudowanym blokerem złośliwego oprogramowania, np. PIA, może pomóc w wykrywaniu i zapobieganiu infekcji, zanim w ogóle do nich dojdzie. Jednak nie ma skuteczniejszego sposobu, niż po prostu niepobieranie podejrzanych plików.

Jak zapewnić sobie ochronę w trakcie korzystania z Tor?

To właściwie dość proste – zawsze korzystaj z zaufanego VPN i nigdy nie udostępniaj/otwieraj niczego, co mogłoby zostać powiązane z twoją prawdziwą tożsamością. Poza tym warto wyłączyć Flasha, nie instalować dodatków i ustawić poziom bezpieczeństwa Tor na „bezpieczniejszy” (wyłącza to JavaScript).

Dlaczego przeglądarka Tor działa u mnie tak wolno?

Jest to całkowicie normalne. Dzieje się tak, ponieważ Tor wysyła ruch internetowy przez kilka węzłów w różnych lokalizacjach. Dlatego do korzystania z Tor warto wybrać szybki VPN, zwłaszcza jeżeli najpierw łączysz się z wirtualną siecią prywatną, ponieważ sieć Tor już sama w sobie ma niską prędkość; powolny VPN sprawi, że przeglądarka Tor stanie się bezużyteczna.

Jak odinstalować Tor z mojego urządzenia?

Odinstalowanie przeglądarki Tor z systemu Windows, Mac czy Linux jest naprawdę proste (choć jeśli zależy ci na prywatności w Internecie, warto rozważyć alternatywę dla Tor). W przypadku Windowsa i Linuxa, wystarczy usunąć folder Tor Browser z dysku. Użytkownicy Maca mogą ręcznie skasować folder przeglądarki albo usunąć Tor z pomocą aplikacji innej firmy.

Aby ręcznie usunąć Tor:

- Przejdź do programu „Finder” i w lewym menu wybierz „Aplikacje„. Przeciągnij aplikację Tor Browser do kosza.

- Nie zamykaj „Findera”. Kliknij „Przejdź” u góry ekranu. Kliknij „Przejdź do folderu” i wpisz „~Library„, a następnie kliknij „Przejdź„.

- Usuń wszelkie foldery Tor z katalogów „Application Support” (Wsparcie aplikacji), „Cache” (Pamięć podręczna) i „Containers” (Kontenery).

Jeśli chcesz użyć darmowej aplikacji do usunięcia niechcianych aplikacji z Maca, proponuję App Cleaner, Uninstaller Pro lub CleanMyMac X.

Czy są jakieś alternatywy dla Tor?

Tor over VPN to najlepsza konfiguracja do anonimowego przeglądania, ale rzeczywiście można znaleźć alternatywy. Do najbardziej znanych należą:

- Freenet – Platforma do komunikacji typu peer-to-peer. Użytkownicy udostępniają sieci swoje pasmo i przestrzeń na dysku. Najbardziej unikalną funkcją usługi jest „darknet”, w ramach której użytkownicy łączą się tylko z tymi osobami, którym ufają.

- Java Anon Proxy (znana również jako JonDonym) – open-source’owa sieć proxy, która anonimizuje ruch poprzez mieszanie strumieni danych użytkowników. JonDonym musi udostępniać serwery w przypadku otrzymania nakazu sądowego.

- I2P – Invisible Internet Project (I2P) to darmowa, open-source’owa sieć P2P. Wszyscy widzą swoje adresy IP, ale nikt dokładnie nie wie, co kto robi w ramach sieci.

- GNUnet – Usługa do wymiany plików typu peer-to-peer. Dzięki temu, że wszystko odbywa się w dużej grupie, tożsamość pojedynczych osób zostaje zamaskowana.

Wszystkie z wymienionych wyżej programów to pełnoprawne produkty, ale jeśli żaden z nich się nie sprawdzi, możesz wypróbować któryś z projektów, które wciąż są w fazie rozwoju:

- Aqua/Herd – Przeznaczony do anonimizacji VoIP (Voice over Internet Protocol), czyli tzw. telefonii internetowej.

- Vuvuzela/Alpenhorn – Anonimowe i zaszyfrowane narzędzie, które nie korzysta z metadanych. Komunikator, który do działania potrzebuje jedynie nazwy użytkownika Alpenhorn.

- Dissent – Narzędzie wykorzystujące bezpieczniejszy algorytm kryptograficzny niż Tor. Niestety działa znacznie wolniej, więc aktualny prototyp nadaje się tylko do blogowania.

- Riffle – Anonimowa sieć, która stanowi dobre uzupełnienie słabych punktów Tor, a konkretnie wymiany plików.

- Riposte – Narzędzie do anonimowego nadawania komunikatów. Służy do mikroblogowania.

Które projekty Tor są najbardziej warte uwagi?

The Tor Project to organizacja non-profit zrzeszającą badaczy, użytkowników, deweloperów oraz inżynierów, którym zależy na tym, żeby każda osoba miała prywatny i nieocenzurowany dostęp do Internetu. Oto część projektów, nad którymi pracowała organizacja:

- Przeglądarka Tor – to chyba najbardziej znany z projektów Tor Project. Przeglądarka Tor została oficjalnie wydana w 2002 roku i stała się kluczowym narzędziem walki z rządową i korporacyjną inwigilacją na całym świecie.

- Orbot – Orbot to darmowy program na Androida, który pozwala na szyfrowanie całego ruchu z telefonu. Aby w pełni wykorzystać możliwości Orbota, należy wyłączyć wszystkie aplikacje, które znają tożsamość użytkownika (np. społecznościowe).

- Orfox – Prosta przeglądarka przygotowana z myślą o urządzeniach z systemem Android. Świetnie nadaje się do anonimowego surfowania po sieci, ale nie zapewnia ochrony podczas korzystania z innych aplikacji.

- Tails – Przenośny system operacyjny, z którego można korzystać bezpośrednio z pendrive’a lub płyty CD. Nie zapisuje niczego na dysku twardym i zawiera zestaw aplikacji (w tym przeglądarkę Tor) zaprojektowanych, by zapewnić anonimowość.

- Whonix – Tor, ale w formie prostego systemu operacyjnego. Chroni anonimowość użytkownika i przekierowuje wszystkie połączenia przez sieć serwerów Tor. Jest w stanie obsłużyć wiele konfiguracji.

- Arm – Inaczej Anonymizing Relay Monitor. Narzędzie, które po prostu monitoruje w czasie rzeczywistym informacje o bieżących przekaźnikach. Działa w oparciu o wiersz poleceń.

- Weather – Choć mogłoby się tak wydawać, w cale nie służy do sprawdzenia, czy jutro będzie padało. Program łączy się z operatorem przekaźnika i wysyła użytkownikowi powiadomienie, jeśli przekaźnik stanie się nieosiągalny.

- Atlas – Prosta aplikacja Tor, która informuje o statusie przekaźników Tor. Można uzyskać ogólny wgląd w przekaźniki z listy albo szczegółowy raport na temat pojedynczych.

- Shadow – Oprogramowanie open-source, które działa jako symulator odrębnych zdarzeń w Tor.

- Pluggable Transports – Osłania strumień danych użytkownika. To narzędzie ukrywa dane i zmienia wygląd ruchu Tor, aby wyglądał jak dane spoza Tor.

- Stem – Biblioteka używana przez programistów do tworzenia programów, które dobrze współpracują z Tor. Wykorzystano ją do realizacji projektu Arm.

- Bine – Kolejna biblioteka dla programistów, którzy korzystają z Tor i chcą zagnieździć klienty lub serwery usługi.

- OONI – Porównywarka, która podaje, czy ocenzurowano dany artykuł lub informację. Zapisuje dobry wynik i porównuje go z nieosłonionym, niezaszyfrowanym wynikiem, by sprawdzić i pokazać czy doszło do cenzury.

- TorBirdy – Rozszerzenie dla Mozilla Thunderbird, dzięki któremu program działa w sieci Tor.

- Onionoo – Protokół internetowy, który posiada informacje o aktualnym stanie The Onion Network. Ta informacja nie służy do tego, żeby ją odczytać, tylko dociera bezpośrednio do aplikacji, takich jak Atlas czy Tor2Web.

- OnionScan – Narzędzie, które pomaga operatorom usług Onion wykryć i naprawić problemy bezpieczeństwa w usługach Tor, które ukrywają lokalizację.

Korzystaj z Tor Over VPN, jeśli zależy ci na najwyższym poziomie anonimowości w Internecie

Tor to świetny sposób na anonimowy dostęp do Internetu, ale ma swój zestaw luk w zabezpieczeniach. Podmioty o złych zamiarach obsługują znaczną liczbę węzłów, w tym węzły wejściowe, które deanonimizują i szpiegują użytkowników poprzez ich adresy IP. Właśnie dlatego polecam ExpressVPN: ukrywa adres IP użytkownika przed Tor, dodając bardzo potrzebną warstwę ochrony anonimowości.

Nie musisz wierzyć mi na słowo: wypróbuj ExpressVPN z Tor. Nie wiąże się to z żadnym ryzykiem, ponieważ wszystkie plany ExpressVPN podlegają 30*-dniowej gwarancji zwrotu pieniędzy. Jeśli nie spełni twoich oczekiwań, z łatwością poprosisz o zwrot środków.

* Warto pamiętać, że hojna gwarancja zwrotu pieniędzy od ssVPN dotyczy tylko nowych klientów.

Podsumowanie – Najlepsze VPN do stosowania z Tor w 2025

Uwaga od redakcji: Bardzo cenimy sobie relacje z czytelnikami. W naszych działaniach kierujemy się przejrzystością i uczciwością, dokładając wszelkich starań, by zasłużyć na Wasze zaufanie. Jako portal podlegamy pod tę samą grupę właścicielską co część czołowych produktów w branży, które recenzujemy. Dotyczy to Intego, CyberGhost, ExpressVPN i Private Internet Access. Nie ma to jednak żadnego wpływu na nasz proces oceny, ponieważ stosujemy rygorystyczną metodologię testowania.

Zostaw komentarz

Anuluj odpowiedź