Pierwsza 15 największych ataków hakerskich

Cyberprzestępczość i bezpieczeństwo online stały się jednym z najważniejszych problemów społecznych w XXI wieku.

Top 15 największych ataków hakerskich!

1 WannaCry

Internetowy profil tak zwanego oprogramowania ransomware ogromnie wzrósł w ciągu ostatnich kilku lat. Używając metod phishingowych, zamraża lub przejmuje kontrolę nad systemem, a sprawcy żądają okupu w Bitcoin.

W ciągu kilku dni tysiące organizacji i firm ze 150 krajów, w tym Departament Usług Zdrowotnych w Wielkiej Brytanii (NHS), zostały zablokowane w sieci za pomocą szyfru Wannacry. Atakujący zażądali znacznej sumy pieniędzy, aby odblokować wprowadzony kod.

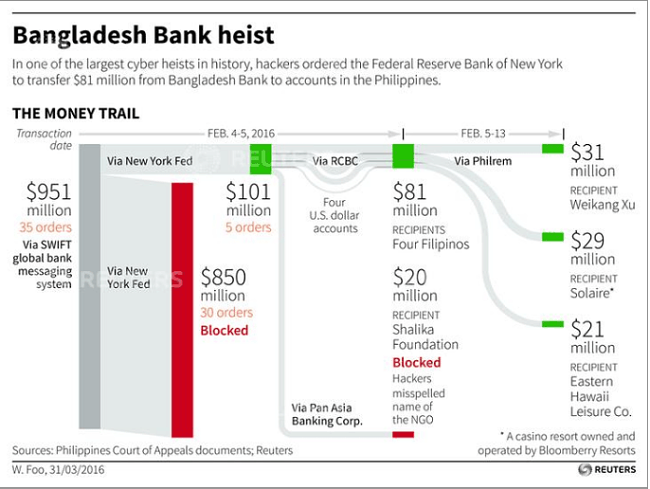

2 Cyber atak na Bank Bangladeszu

Zwrócono uwagę na sposób, w jaki hakerzy ominęli systemy informatyczne Banku Bangladesz.

Stojąca za tym grupa przestępcza miała zamiar wypłacić blisko 850 milionów dolarów, zanim prosty błąd ortograficzny wzbudził podejrzenia. Sprawcom udało się jednak ukraść około 81 milionów dolarów, z czego tylko około 18 milionów zostało odzyskanych, a wcześniej wiązano ich z atakami w innych bankach azjatyckich.

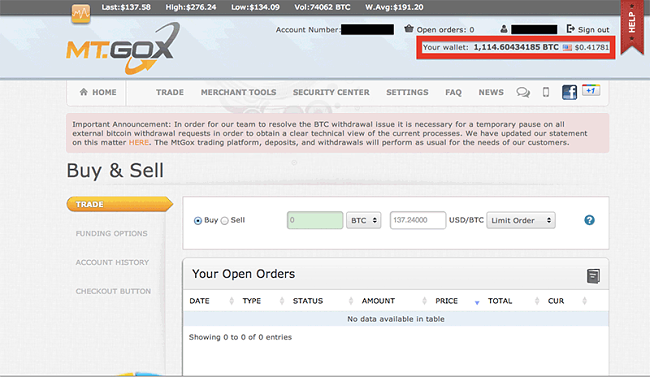

3 Platforma handlowa Bitcoin Mt Gox

Istnieje wiele giełd bitcoinowych lub witryn, w których można kupić Bitcoin. W lutym 2014 r. największa na świecie giełda Mt Gox nagle przestała handlować.

Francuski deweloper, Mark Kerpelẻs, który zakupił Mt Gox w 2001 r., został później aresztowany za oszustwa i defraudacje, choć nie bezpośrednio związane z kradzieżą Bitcoinów.

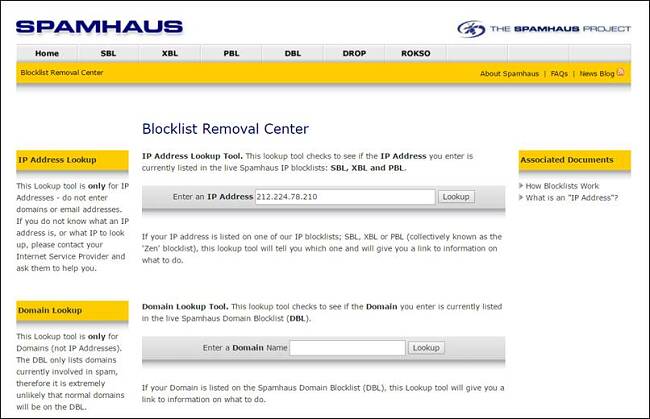

4 Spamhaus

Spamhaus to jedna z największych aplikacji antyspamowych na świecie, prowadząca czarną listę serwerów, o których wiadomo, że są źródłem złośliwych zawartości.

5 PlayStation Network

W kwietniu 2011 r. syndykat hakerów LulzSec włamał się do sieci Sony PlayStation.

6 CitiGroup

W 2011 r. ten cyberatak na usługi finansowe Citigroup ujawnił słabe zabezpieczenia w platformach internetowych organizacji. Hakerzy znaleźli backdoor (wejście tylnymi drzwiami), które dało im dostęp do wartościowych, prywatnych danych.

7 Stuxnet

Istnieje kilka udokumentowanych przypadków złośliwego oprogramowania wykorzystywanego przez rząd dla osiągnięciaokreślonego celu militarnego.

8 Conficker

Conficker to niesławny i dziwny przykład złośliwego oprogramowania. Odkryte w 2008 roku, nikt dokładnie nie wie, skąd się wzięło ani kto je zaprojektował. Trudne do wyeliminowania, kontynuowało infekowanie i niszczenie systemów na całym świecie.

9 Iceman

Pracując w ciągu dnia jako konsultant IT, Max Ray Butler był bardzo szanowany w swojej dziedzinie. Jednak w nocy działał jako niesławny hacker znany jako „Iceman”.

10 Operacja Get Rich

Powszechnie renomowani detaliści mieszkający w Stanach Zjednoczonych są celem wielu poważnych włamań, ponieważ sprawcy mają na celu kradzież danych kart debetowych i kredytowych klientów, na których można zarobić.

Takie ataki prowadzone przez Alberto Gonzalesa, wraz z jego gangiem przestępczym, wykorzystywały to, co nazywamy „zastrzykami SQL” w celu wykorzystania słabości niezabezpieczonego publicznego lub firmowego WiFi.

11 Operacja Shady RAT

Operacja Shady RAT to nazwa opisująca serię trwających cyberataków na 74 różnych organizacji w 14 różnych krajach. Światowa agencja antydopingowa i MKOl były celem ataków przed igrzyskami olimpijskimi w 2008 roku i chociaż palce były skierowane w stronę Chin, nikt nie wie, kto naprawdę stał za tymi atakami.

Wiemy, że używali tego samego systemu zdalnego dostępu, aby uzyskać kontrolę nad komputerami ofiar.

12 Estonia DDoS

W Estonii, w kwietniu i maju 2007 r. szpiegostwo cyfrowe „rozlało się” i stało się otwartą wojną cybernetyczną. W ciągu jednego tygodnia fale ataków DDoS trafiły do wpływowych serwerów rządowych, w tym do osób zajmujących się edukacją, mediami i bankowością. W ciągu kilku dni okaleczyły całą gospodarkę, codzienne życie i dystrybucję usług publicznych.

Ataki te skłoniły organizacje wojskowe na całym świecie do zmiany podejścia do znaczenia bezpieczeństwa sieci.

13 Sven Jaschan/ Delta Airlines

Niemiecki student, Sven Jaschan, przeprowadził jeden z najbardziej niszczycielskich ataków hackerskich na świecie, siedząc w zaciszu swojej sypialni. Temu 18 latkowi nadal mieszkającemu w domu swoich rodziców, przypisuje się rozwój robaka Sasser. Jest to samo rozsiewający i replikujący się wirus, który niszczy podatne na ataki systemy operacyjne z Windows.

Delta Airlines potężnie oberwała i musiała odwołać wiele swoich lotów transatlantyckich. W końcu został złapany po otrzymaniu tajemniczej poufnej informacji, ale do tego czasu wirus spowodował szkody o wartości przekraczającej 500 milionów dolarów.

14 MafiaBoy

Inny nastolatek przeprowadzał cyberataki, w których trakcie geniusz z problemami postanowił rozpocząćmasowe ataki DDoS. Sprawca, Micheal Calce, był w stanie zinfiltrować Yahoo, Amazon, CNN, Fifa.com i eBay.

15 Wirus Melissa

Co to jest hakowanie i kto za tym stoi?

Hackowanie to nieautoryzowany dostęp do sieci lub komputera, który zwykle jest popełniany w celu uzyskania korzyści finansowych, wyodrębnienia danych lub uszkodzenia. Od tajnych szpiegów rządowych, niegrzecznych nastolatków, niezadowolonych podmiotów politycznych i drobnych oszustów, każdy, kto ma skłonność i wiedzę, może włamać się do systemu.

Od wygłupów młodzieży z talentem do niszczenia po zorganizowany cyber-terroryzm szukający zysku, w ciągu ostatnich dziesięciu lat odnotowano gwałtowny wzrost liczby hackerów. Ataki te powodują szkody dla przedsiębiorstw i rządów, co ostatecznie ma wpływ na standard życia. Ale w jaki sposób możesz zabezpieczyć swoje urządzenia i działania online przed takimi zagrożeniami?

Aby uzyskać najlepszą ochronę przed cyber przestępczością, zalecamy korzystanie z VPN.

Ponadto uaktualniaj system, upewnij się, że Twój antywirus, zapory ogniowe itp. są włączone i bądź ostrożny wobec podejrzanych witryn i treści.

Uwaga od redakcji: Bardzo cenimy sobie relacje z czytelnikami. W naszych działaniach kierujemy się przejrzystością i uczciwością, dokładając wszelkich starań, by zasłużyć na Wasze zaufanie. Jako portal podlegamy pod tę samą grupę właścicielską co część czołowych produktów w branży, które recenzujemy. Dotyczy to Intego, CyberGhost, ExpressVPN i Private Internet Access. Nie ma to jednak żadnego wpływu na nasz proces oceny, ponieważ stosujemy rygorystyczną metodologię testowania.

Zostaw komentarz

Anuluj odpowiedź