Co to jest VPN? Przewodnik dla początkujących z wyjaśnieniem ekspertów (2024)

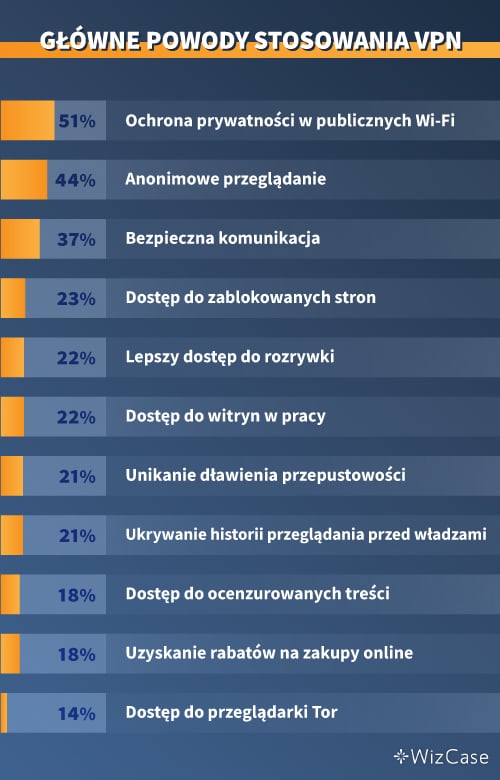

Wirtualne sieci prywatne, czyli w skrócie z angielskiego sieci VPN tworzą bezpieczne połączenie między użytkownikiem a Internetem. Zapewniają one dodatkową warstwę ochrony prywatności i anonimowości, co umożliwia m.in.:

- Ukrycie lokalizacji i aktywności użytkownika w Internecie, by zapobiec próbom śledzenia (zwłaszcza w publicznych sieciach WiFi).

- Omijanie blokad związanych z cenzurą i swobodny dostęp do treści w Internecie.

- Bezpieczne i anonimowe pobieranie plików z sieci torrent bez spadku szybkości połączeń.

- Odblokowanie platform streamingowych takich jak Netflix, Disney+ itp.

To wszystko może brzmieć skomplikowanie, ale zdecydowanie nie musisz być ekspertem, aby korzystać z sieci VPN. Spośród ponad 20 przetestowanych usług VPN, moją rekomendacją dla początkujących użytkowników jest ExpressVPN, ze względu na szybkość połączeń, bezpieczeństwo i łatwość obsługi sieci. Możesz nawet wypróbować usługę bez ryzyka przez 30 dni!

W tym przewodniku wyjaśnię dokładny sposób działania usług takich jak ExpressVPN. Podzielę się również moimi wskazówkami dotyczącymi efektywnego stosowania sieci VPN, które przydadzą się nawet początkującym.

Wypróbuj ExpressVPN bez ryzyka!

1-minutowy klip wideo: Czym jest usługa VPN i jak działa?

Usługi VPN są kluczowymi narzędziami ochrony prywatności w Internecie. Bez nich aktywność użytkownika w sieci może być łatwo monitorowana przez nieupoważnione strony. Obejmuje to historię odwiedzanych stron, pobierane pliki, dane związane z bankowością elektroniczną czy hasła.

Co gorsza, wszystkie dane można powiązać bezpośrednio z urządzeniem użytkownika za pośrednictwem adresu IP, który ujawnia jego fizyczną lokalizację i umożliwia odnalezienie go w rzeczywistości. Przypomina to nieco wysyłanie pocztówek, których treść, jak również dane nadawcy i odbiorcy są widoczne dla wszystkich.

Po połączeniu z siecią VPN adres IP użytkownika zostaje zamaskowany, a jego dane są chronione szyfrowaniem. Dzięki temu nawet dostawcy usług internetowych, organizacje rządowe ani hakerzy nie mogą poznać jego tożsamości, ani zidentyfikować jego działań.

Zamiast kartek pocztowy wysyła on ściśle zabezpieczone prywatne wiadomości, które odczytać może tylko wyznaczony odbiorca. Nie zawierają one też adresu i danych osobowych nadawcy, a jeśli nawet ktoś zechciałby je przechwycić, zobaczy tylko gmatwaninę zaszyfrowanych symboli.

Jakie dane ukrywają sieci VPN?

Usługi VPN pozwalają ukryć rzeczywisty adres użytkownika i zaszyfrować połączenie internetowe. W praktyce zapewnia to następujące korzyści:

- Poufność historii przeglądanych stron — usługi VPN ukrywają historię wyszukiwania i odwiedzanych stron m.in. przed dostawcami usług internetowych, przez co mogą oni tylko dostrzec zaszyfrowany przepływ danych między użytkownikiem a serwerem sieci VPN.

- Możliwość zmiany wirtualnej lokalizacji — adres IP zawiera informacje o fizycznej lokalizacji użytkownika. Sieci VPN umożliwiają nawiązanie połączenia ze zdalnym serwerem w innym kraju, by uzyskać dostęp do lokalnych treści (np. amerykańskiego katalogu Netflix, aktualności czy serwisów torrentowych).

- Anonimowość w Internecie — sieci VPN stosujące politykę niezapisywania dzienników połączeń gwarantują, że aktywność użytkownika w Internecie pozostaje zawsze anonimowa. Jest to szczególnie ważne dla entuzjastów pobierania plików z sieci torrent i peer-to-peer (P2P).

Zalety korzystania z sieci VPN

Skoro rozumiesz już koncepcję sieci VPN i sposób jej działania, przyjrzyjmy się korzyściom płynącym z jej stosowania.

Ochrona prywatności i anonimowości w sieci

Wysłałeś kiedyś przez Internet dane swojego konta bankowego znajomym? Często zdarza Ci korzystać z publicznych sieci Wi-Fi? Jeśli tak, to mogłeś narazić się na atak ze strony hakerów, zwłaszcza jeśli łączyłeś się z siecią poprzez publiczne hotspoty Wi-Fi.

Dobre usługi VPN stosują najbardziej zaawansowane standardy szyfrowania w celu zabezpieczenia danych użytkowników. Zapewniają one także, że witryny internetowe przetwarzające dane użytkowników nie mogą poznać ich pochodzenia, gwarantując im wysoki poziom anonimowości.

Omijanie blokad związanych z cenzurą

Wiele krajów na świecie cenzoruje pewne rodzaje treści, które nie są zgodne z politycznymi lub religijnymi przekonaniami ich rządów. Jeśli planujesz podróż do kraju, który w znacznym stopniu angażuje się w cenzurowanie Internetu (na przykład Chiny), będziesz potrzebować niezawodnej usługi VPN, aby ominąć tego typu ograniczenia. Bez tego nawet proste czynności, takie jak przeglądanie informacji na Google lub uaktualnienie statusu na Facebooku, mogą okazać się niewykonalne. Sieć VPN pozwala odblokować ocenzurowane witryny, a przy tym zabezpieczy też Twoje dane przed próbami inwigilacji.

Oprócz tego, sieć VPN umożliwia też obejście zapór sieciowych stosowanych często w sieciach biurowych lub szkolnych.

Graj w niedostępne regionalnie gry z dowolnego miejsca

Czy kiedykolwiek chciałeś zagrać w grę online, ale okazało się, że jest ona niedostępna w Polsce? W takim razie nie jesteś odosobnionym przypadkiem, bo ten frustrujący problem dotyka wielu graczy na świecie. Korzystając z sieci VPN możesz zmienić swoją lokalizację i grać w dowolne gry, gdziekolwiek na świecie się znajdujesz.

Bezpieczne pobieranie z sieci torrent

Korzystanie z popularnych torrentów bywa ryzykowne, bo nigdy nie wiemy, co dokładnie znajduje się w pobieranych plikach i archiwach. Co gorsza, stwarza to też dodatkowe ryzyko, jeśli pobieranie plików z takich sieci wiąże się z naruszeniem prawa.

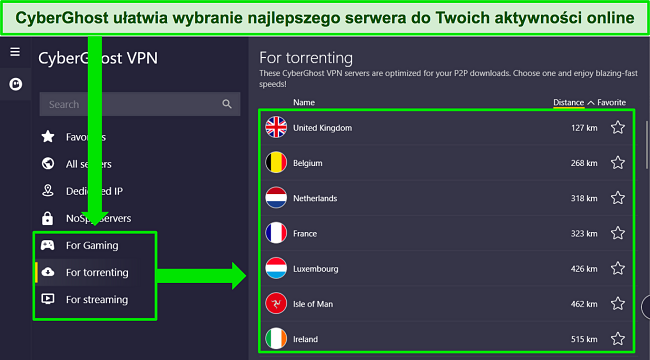

Sieć VPN może ochronić Cię przed tym wszystkim, ukrywając Twoją tożsamość. Zapobiegnie ona również monitorowaniu Twoich działań przez dostawcę sieci i ewentualnemu ograniczaniu przepustowości łącza. Niektóre usługi VPN, jak np. ExpressVPN i CyberGhost, posiadają nawet dedykowane serwery do sieci torrent i dodatkowe funkcje mające zabezpieczyć użytkowników przed złośliwym oprogramowaniem.

Poprawa szybkości i łączności z Internetem

Niekiedy dostawcy Internetu celowo ograniczają szybkość połączeń sieciowych. Dlaczego? Może to być związane z wykryciem aktywności użytkownika w sieciach torrent lub przekroczeniem określonego limitu transferu danych. Niektórzy dostawcy stosują nawet tę strategię, aby skłonić użytkowników do wykupienia droższego abonamentu. Praktyka ta określana jest mianem ograniczania przepustowości.

Jednakże, dzięki usłudze VPN aktywność użytkownika w sieci pozostaje w pełni prywatna i nie może jej śledzić nawet dostawca Internetu. Z tego powodu nie może też ograniczać przepustowości łącza użytkownika, co może skutkować nawet zwiększeniem szybkości połączeń.

Czy VPN są bezpieczne? Jak wybrać bezpieczny VPN w 2024 roku

Jeśli zastanawiasz się nad wykupieniem subskrypcji sieci VPN, warto zwrócić uwagę na kilka czynników u potencjalnych kandydatów:

- Wysoka szybkość połączeń.

- Zaawansowane szyfrowanie i wysokiej jakości protokoły zabezpieczeń.

- Godna zaufania polityka prywatności.

- Możliwość dostępu do regionalnych treści.

- Dostęp z wielu urządzeń i kompatybilność międzyplatformowa.

- Wysoki komfort użytkowania.

- Solidna i skuteczna obsługa klienta.

- Stosunek wartości do ceny.

Wysoka szybkość połączeń

Korzystanie z sieci VPN może spowalniać połączenie internetowe, bowiem wszystkie dane są szyfrowane i przekierowywane przez inny serwer. Różnica w szybkości jest naprawdę nieznaczna w przypadku niektórych sieci, zaś inne mogą powodować poważne spowolnienie transferu danych. Sieci VPN, które drastycznie obniżają szybkość połączeń nie są zbyt użyteczne, więc najlepiej wybrać usługę bez limitów transferu i dużą liczbą serwerów.

Szukaj VPN z wieloma serwerami (ExpressVPN ma w swojej globalnej sieci ponad 3000 serwerów), ponieważ zmniejszy to przeciążenie liczbą użytkowników, utrzymując duże prędkości. Większa liczba serwerów zwiększa prawdopodobieństwo, że znajdziesz połączenie lokalne. Ogólnie rzecz biorąc, im dalej znajduje się serwer, tym wolniejszy jest Twój Internet, ponieważ dotarcie tam Twoich danych zajmuje więcej czasu. Jeśli połączysz się z serwerem znajdującym się w pobliżu, zauważysz mniejszy wpływ na szybkość.

Dostęp do usług streamingowych, torrentowania i nie tylko

Dużym plusem VPN jest to, że pozwalają ominąć cenzurę i ograniczenia geograficzne. Możesz uzyskać dostęp do swoich ulubionych usług streamingowych w trakcie podróżowania, maskując swoją lokalizację, a także udostępniając pliki P2P z domeny publicznej bez ograniczeń i nie tylko. Nie wszystkie VPN są jednak sobie równe pod tym względem, a wiele z nich z łatwością zostaje zablokowanych przez technologię wykrywania VPN.

Jeśli chcesz korzystać z VPN, by wejść na konkretne strony, np. Netflix, lub odblokować firewall w określonym kraju, to przed wykupieniem subskrypcji upewnij się, że dostawca zapewnia takie opcje. Wiele VPN ma szczegółowe informacje na swoich stronach pomocy technicznej, z których dowiesz się, do jakich usług mają dostęp i czy mogą obejść surowe ograniczenia.

Aby przetestować VPN, możesz też skorzystać z bezpłatnych wersji próbnych i gwarancji zwrotu pieniędzy. Należy pamiętać, że nawet najlepsze VPN nie zawsze unikną wykrycia, ale dzięki regularnym aktualizacjom i odświeżaniu serwerów szybko znajdziesz działające połączenie.

Zaawansowane szyfrowanie i wysokiej jakości protokoły zabezpieczeń

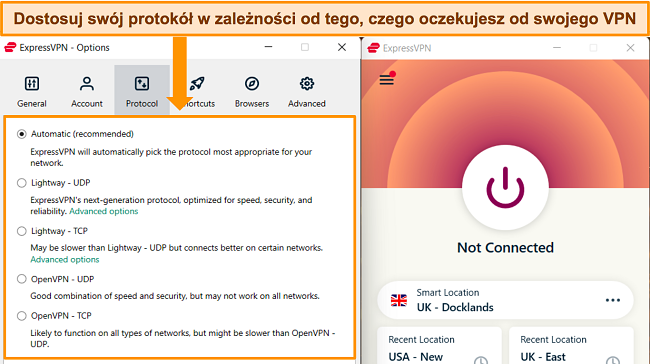

Jednym z głównych celów stosowania sieci VPN jest zapewnienie maksymalnego bezpieczeństwa połączenia, więc nie warto akceptować żadnych półśrodków. Standardem w branży jest szyfrowanie AES-256 bitów i stosowanie wyjątkowo bezpiecznych protokołów, takich jak OpenVPN i IKEv2.

Godna zaufania polityka prywatności

Wybór dostawcy usług VPN ze ścisłą polityką nietworzenia plików dziennika jest niezmiernie ważny. W przeciwnym wypadku operator sieci może przechowywać dane użytkownika i potencjalnie udostępniać je stronom trzecim, w tym organom rządowym. Należy się też upewnić, że siedziba dostawcy usług VPN znajduje się poza terytorium krajów koalicji 5/9/14 Eyes (stowarzyszeń państw dzielących między sobą dane w zakresie monitorowania ruchu w Internecie). W razie wątpliwości co do stosowanych przez dostawcę praktyk, najlepiej zapoznać się z polityką prywatności firmy.

Możliwość dostępu do regionalnych treści

Wielkim atutem sieci VPN jest zdolność omijania cenzury i tzw. geo-blokad, ale nie wszystkie usługi VPN są w tym jednakowo dobre. Jeśli chcemy połączyć się przez VPN z serwisem takim jak Netflix lub ominąć zaporę ogniową stosowaną w danym kraju, warto upewnić się, że dana usługa zapewnia taką możliwość przed wykupieniem subskrypcji. Dobrym pomysłem jest też wypróbowanie sieci VPN w ramach darmowych okresów testowych i gwarancji zwrotu kosztów zakupu.

Dostęp z wielu urządzeń i kompatybilność międzyplatformowa

Możliwość ochrony wszystkich posiadanych urządzeń jest sporym atutem, więc najlepiej wybrać dostawcę, który umożliwia nawiązywanie wielu połączeń jednocześnie. Warto też sprawdzić, czy dana usługa VPN jest kompatybilna z wszystkimi posiadanymi przez nas urządzeniami.

Wysoki komfort użytkowania

Nie warto marnować pieniędzy na usługę, która jest powolna, wysoce awaryjna, czy mało przejrzysta i poręczna w obsłudze. Aby tego uniknąć, dobrze jest upewnić się, że dany dostawca usług jest pozytywnie oceniany przez użytkowników. Szczegółowe recenzje też mogą być tu pomocne.

Solidna i skuteczna obsługa klienta

Jeśli w którymś momencie coś pójdzie nie tak, warto jest mieć pewność, że problem zostanie szybko rozwiązany. Polecamy wybór dostawców zapewniających całodobową obsługę przez czat na żywo, a także za pośrednictwem poczty e-mail. Dodatkowym atutem jest również możliwość kontaktu telefonicznego.

Stosunek wartości do ceny

Płacąc za jakąkolwiek usługę powinno się mieć pewność, że jest ona warta swojej ceny i nie wiąże się to wcale z wyborem najtańszej dostępnej opcji. Podstawą wyboru powinno być spełnianie wymienionych wyżej kryteriów po rozsądnej cenie. Zwykle oznacza to subskrypcję długoterminowego planu, aby uzyskać najlepszy stosunek jakości do ceny. Jednak wiele VPN oferuje zniżki i kupony rabatowe, dzięki czemu możesz uzyskać świetną zniżkę na dowolną subskrypcję.

Szukaj też VPN, który oferuje gwarancję zwrotu pieniędzy. W ten sposób możesz w pełni przetestować usługę, by upewnić się, że jest dla Ciebie odpowiednia — jeśli zmienisz zdanie lub nie będziesz zadowolony, możesz otrzymać pełny zwrot pieniędzy.

Wady korzystania z sieci VPN

- Sieć VPN może trochę spowalniać połączenie z Internetem. Dane użytkownika są szyfrowane i przekierowywane przez serwer VPN, który może być znacznie oddalony od jego rzeczywistej lokalizacji. Skutkuje to nieuniknionym spowolnieniem szybkości połączeń, ale efekt ten można zminimalizować wybierając bardzo szybką sieć, taką jak ExpressVPN.

- Niektóre witryny blokują połączenia VPN. Niektóre witryny internetowe (np. Netflix) stały się naprawdę dobre w wykrywaniu i blokowaniu połączeń z sieci VPN. Jednakże, najlepsze usługi VPN na rynku szybko zastępują wszelkie zablokowane serwery, omijając skutecznie tego rodzaju blokady.

- Najlepsze usługi VPN bywają kosztowne. Choć dostępne są darmowe sieci VPN, posiadają one ograniczony zakres funkcji, a korzystanie z nich wiąże się z pewnymi zagrożeniami.

- Dostawca usług VPN może zapisywać dane użytkowników. Jako że dane użytkowników przechodzą przez serwery dostawcy usług VPN, istnieje zawsze ryzyko, że mogą być one zapisywane i gromadzone. Aby zniwelować to ryzyko, warto upewnić się, że dostawca stosuje ścisłą politykę niegenerowania plików dziennika i sprawdzić, czy jego siedziba nie znajduje się w kraju, w którym wymagane jest udostępnianie danych organom rządowym. W każdym przypadku należy zapoznać się z polityką prywatności dostawcy pod kątem obchodzenia się z danymi użytkowników.

- W niektórych krajach sieci VPN są nielegalne. Korzystanie z usług VPN w krajach, w których jest to zabronione, może stwarzać ryzyko konsekwencji prawnych. Lista takich państw obejmuje Chiny, Turcję i Irak.

- Adresy IP są dzielone między użytkownikami. Z każdym serwerem VPN może łączyć się wielu użytkowników, przez co będą oni dzielić ten sam adres IP. Może to stwarzać pewne problemy, jeśli któryś z nich podejmuje niedozwolone działania, gdyż spowoduje to potencjalnie zablokowanie adresu IP serwera przez różne witryny internetowe. Zasadniczo użytkownicy ponoszą odpowiedzialność zbiorową za złe zachowanie jednostek. Sytuacji tej można uniknąć wybierając usługę VPN, która oferuje dedykowane adresy IP.

- Usługi VPN nie są dostępne na wszystkich rodzajach urządzeń. Znalezienie aplikacji VPN kompatybilnej ze starszymi lub korzystającymi z mniej popularnych systemów operacyjnych urządzeniami może być trudne.

Jaki VPN jest odpowiednia dla Ciebie?

Jak zatem wybrać najlepszą sieć VPN? Cóż, to zależy od tego, do czego będziemy jej używać. Zapoznaj się z typowymi przykładami zastosowań usług VPN i wybierz te, które najlepiej odzwierciedlają Twoje potrzeby, aby przekonać się, czym powinieneś kierować się przy zakupie.

Jeśli chcesz mieć pewność, że dana usługa VPN zawiera określoną funkcję (np. automatyczny wyłącznik lub aplikację na telewizory Smart TV), zajrzyj do witryny dostawcy. Zazwyczaj zawiera ona sekcję z listą wszystkich dostępnych funkcji oraz wersji aplikacji VPN.

Odblokowywanie regionalnych treści

Sieci VPN umożliwiają zmianę wirtualnej lokalizacji użytkownika i dostęp do treści normalnie zablokowanych w danym kraju treści, w tym w serwisach takich jak Netflix, Disney+, Amazon Prime Video itd. Przy pobieraniu aplikacji sieci VPN warto zwrócić uwagę na:

- Zdolność odblokowania zagranicznych treści — nie wszystkie sieci VPN potrafią zapewnić dostęp do blokowanych w danym kraju witryn i aplikacji. Zabezpieczenia w serwisie Netflix są szczególnie problematyczne dla wielu usług, więc warto rozejrzeć się za siecią VPN o dowiedzionej zdolności odblokowywania Netflix.

- Wysoka szybkość połączeń — do streamowania treści w rozdzielczości HD wymagana jest szybkość przynajmniej 5 Mb/s, a w rozdzielczości Ultra HD aż 25 Mb/s. Szybkość poniżej 5 Mb/s skutkować będzie opóźnieniami i przerwami na buforowanie.

- Dostępność serwerów na całym świecie — najlepiej wybrać sieć VPN udostępniającą serwery we wszystkich poszukiwanych przez nas lokalizacjach. Przykładowo, aby móc streamować treści z amerykańskiej wersji Netflix, Hulu czy HBO Max, będziemy potrzebować sieci VPN z serwerami w Stanach Zjednoczonych.

- Dedykowane aplikacje na wiele urządzeń — warto szukać sieci VPN oferujących dedykowane aplikacje na wszystkie posiadane przez nas rodzaje urządzeń, w tym laptopy, telewizory Smart TV czy urządzenia Amazon Fire Stick.

Najlepszy VPN do streamingu: ExpressVPN

ExpressVPN to najlepszy VPN do streamingu ze względu na niesamowicie duże globalne prędkości i ogromną liczbę serwerów (ponad 3000 w 105 lokalizacjach).

Ochrona prywatności i anonimowość (zwłaszcza w sieciach publicznych)

Publiczne sieci Wi-Fi są notorycznie pozbawione zabezpieczeń, więc warto łączyć się z nimi tylko przez sieć VPN, aby zapewnić bezpieczeństwo swoich danych. Poniższe wytyczne są również pomocne, jeśli zależy Ci na zachowaniu anonimowości w Internecie.

- Bezpieczne szyfrowanie: stosowana sieć VPN powinna wykorzystywać wojskowej klasy szyfrowanie AES-256 bitów, które stanowi najwyższy standard w branży. Technologia ta zabezpieczy Twoje dane przed ingerencją hakerów.

- Bezpieczne protokoły: warto upewnić się, że usługa VPN wykorzystuje protokoły OpenVPN lub IKEv2. Są to dwa najlepsze protokoły komunikacyjne, a ich zastosowanie zapewni poufność Twoich danych.

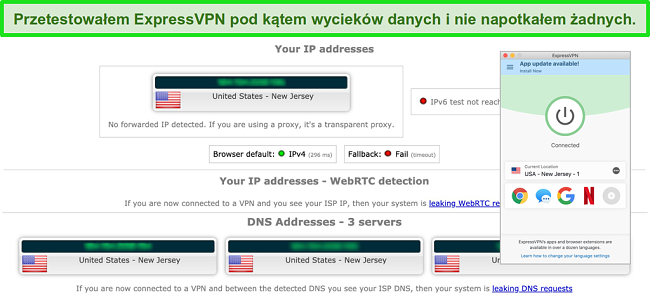

- Ochrona przed wyciekami DNS: błędy oprogramowania mogą niekiedy prowadzić do ujawnienia adresu IP użytkownika nawet podczas korzystania z usług VPN. Jest to oczywiście ostatnią rzeczą, jakiej chcielibyśmy podczas połączenia z publiczną siecią! Aby temu zapobiec, niektóre sieci VPN (np. ExpressVPN) posiadają wbudowane mechanizmy ochrony zapobiegające takim zdarzeniom.

- Funkcja automatycznego wyłącznika (tzw. kill switch): funkcja ta automatycznie przerywa łączność z Internetem w przypadku awaii połączenia VPN. Jest to szczególnie przydatne jako sposób zapobiegania ujawnieniu naszych danych innym użytkownikom tej samej sieci. Nie wszystkie usługi VPN stosują mechanizm automatycznego wyłącznika, więc warto zwrócić na to uwagę przed zakupem.

Najlepszy VPN pod względem prywatności: ExpressVPN

Każdy serwer ExpressVPN jest zabezpieczony przez szyfrowanie klasy wojskowej i ochronę przed wyciekami danych, a także wyłącznik awaryjny (ang. kill switch), który automatycznie blokuje dostęp do Internetu w przypadku przerwania połączenia z VPN.

Bezpieczne korzystanie z sieci torrent

Korzystanie z sieci torrent bywa ryzykowne. Wiąże się ono z potencjalnym narażeniem urządzenia na działanie złośliwego oprogramowania, nie wspominając już o możliwych problemach w przypadku pobierania chronionych prawem plików. Dobra usługa VPN zapewni Ci ochronę w obu przypadkach.

- Bezpieczne szyfrowanie: najlepszym rozwiązaniem w celu zapewnienia sobie maksymalnej ochrony prywatności jest wybór sieci VPN stosującej wojskowej klasy szyfrowanie AES-256 bitów.

- Szybkość: wysoka szybkość połączenia jest ważna przy pobieraniu popularnych „torrentów”, więc upewnij się, że dostawca VPN oferuje nielimitowaną przepustowość łącza i zapoznaj się z recenzjami, aby przekonać się, czy serwery firmy są wystarczająco szybkie.

- Obsługa technologii peer-to-peer: niektórzy dostawcy VPN celowo ograniczają przepustowość łącza po wykryciu, że użytkownik korzysta z sieci torrent, więc najlepiej zawczasu zajrzeć na stronę danego dostawcy i sprawdzić, czy zezwala on na połączenia peer-to-peer. Inni dostawcy, tacy jak ExpressVPN, są bardziej otwarci na korzystanie z sieci torrent i oferują nawet dedykowane serwery do tego celu.

- Bezpieczne protokoły: jak wspomniano wyżej, warto upewnić się, że wybrana sieć VPN stosuje protokół OpenVPN lub IKEv2. W ten sposób nikt nie będzie mógł zidentyfikować plików, które pobieramy poprzez sieci torrent.

- Funkcja automatycznego wyłącznika (tzw. kill switch): funkcja ta powoduje automatyczne przerwanie połączenia z Internetem w przypadku awarii połączenia VPN, aby Twoja aktywność w sieci nigdy nie została ujawniona. Jeśli obawiasz się potencjalnych konsekwencji prawnych lub ze strony organów władzy, funkcja ta jest kluczowym kryterium wyboru.

Najlepszy VPN do torrentowania: CyberGhost

CyberGhost ma sieć serwerów zoptymalizowanych specjalnie pod kątem udostępniania plików P2P, zapewniając Ci największą prędkość pobierania i bezpieczne, niezawodne połączenia podczas torrentowania.

Omijanie cenzury

Sieci VPN mogą umożliwić ominięcie blokad związanych z cenzurą w pracy, w szkołach i na uczelniach, czy nawet w krajach nakładających znaczne ograniczenia dostępu do Internetu. Samo korzystanie z sieci VPN jest nielegalne w niektórych krajach, więc powinieneś być świadom ryzyka i zawsze dbać o swoje bezpieczeństwo.

- Bezpieczne szyfrowanie: wybrana przez Ciebie sieć VPN powinna stosować szyfrowanie w wojskowym standardzie AES-256 bitów. Jest to szczególnie ważne, jeśli przebywasz w kraju, w którym korzystanie z usług VPN jest wbrew prawu, gdyż pozwala to uniknąć wykrycia.

- Zdolność omijania cenzury: większość usług VPN nie powinna mieć problemów z obejściem blokad połączeń internetowych w zakładzie pracy, ale ominięcie tzw. wielkiej chińskiej zapory sieciowej to zupełnie inna kwestia. Jeśli planujesz zatem wyjazd do kraju praktykującego cenzurę Internetu, warto wybrać usługę taką jak ExpressVPN, która z powodzeniem radzi sobie z cenzurą.

- Bezpieczne protokoły: wybrana sieć VPN powinna stosować protokół OpenVPN lub IKEv2. Jak już wspomniano, jest to szczególnie ważne w przypadku krajów, w których korzystanie z usług VPN może być karalne.

Najlepszy VPN do omijania cenzury: ExpressVPN

Wszystkie serwery ExpressVPN mają funkcję zaciemniania, która maskuje ruch VPN, dając pewność, że nie zostanie on zauważony przez technologię wykrywania VPN — to zaciemnianie sprawia, że ExpressVPN jest jedną z niewielu usług, które mogą przedostać się przez Wielki Chiński Firewall.

Ile kosztują VPN?

Jest kilka czynników, na które należy zwrócić uwagę, sprawdzając cenę VPN:

- Sam VPN – dobrze znane i sprawdzone usługi zazwyczaj kosztują więcej.

- Długość subskrypcji VPN.

- Liczba serwerów, w tym wyspecjalizowanych serwerów (do streamingu, torrentowania i grania).

- Dodatkowe funkcje, takie jak dzielone tunelowanie, blokowanie reklam i złośliwego oprogramowania, zaciemnianie serwerów i inne.

VPN kosztuje średnio około 6-7 $ miesięcznie. VPN kosztujące więcej niż 10 $ miesięcznie zdarzają się bardzo rzadko i zdecydowanie możesz znaleźć lepszą usługę w niższej cenie. Co więcej, oferta zawsze będzie bardziej opłacalna, jeśli zdecydujesz się na subskrypcję długoterminową (w porównaniu z planem krótkoterminowym lub planem miesięcznym) — plan ExpressVPN ma ogromną zniżkę w wysokości 49% w stosunku do standardowej ceny.

Cena VPN różni się w zależności od usługi — dla porównania, najtańszy plan ExpressVPN kosztuje €6.71 miesięcznie, podczas gdy miesięczny koszt planu Private Internet Access to zaledwie €1.85. Jednak cena nie jest jedyną rzeczą, którą należy brać pod uwagę przy wyborze VPN. ExpressVPN oferuje lepszą usługę z szybkimi, niezawodnymi połączeniami i najwyższy poziom bezpieczeństwa, więc warto zapłacić za niego trochę więcej.

Który VPN lepiej wybrać – darmowy czy płatny?

Najwyższej jakości bezpieczeństwo i prywatność uzyskasz tylko z VPN premium — darmowa usługa nie zapewni Ci takiego samego poziomu ochrony. Istnieją VPN „freemium”, należące do usług premium, które są bezpieczne, ale mają bardzo duże ograniczenia. Niskie limity danych, ograniczenia połączeń i ograniczanie prędkości są powszechne w przypadku VPN „freemium”, więc nie będziesz mógł korzystać z tego typu usługi tak często, jak byś tego chciał.

Kiedy darmowy VPN wygląda zbyt dobrze, aby mógł być prawdziwy, najprawdopodobniej masz do czynienia z oszustwem. Obsługa sieci VPN jest droga — a firma nadal musi zarabiać, nawet jeśli nie płacisz. Z tego względu wiele darmowych VPN stosuje podejrzane praktyki, by finansować swoje usługi. Do takich praktyk mogą zaliczać się spamowanie irytującymi wyskakującymi reklamami, nakłanianie do pobrania złośliwego oprogramowania, czy nawet gromadzenie i sprzedawanie Twoich danych.

Zamiast marnować czas na niebezpieczne darmowe usługi lub VPN z ograniczeniami, sugeruję skorzystanie z VPN premium z gwarancją zwrotu pieniędzy. Możesz korzystać z takiej usługi jak CyberGhost bez ryzyka aż do 45 dni. To świetny sposób, by ją przetestować, a nawet skorzystać z niej za darmo, jeśli potrzebujesz VPN tylko na krótki czas. Jeśli usługa Ci się spodoba, możesz kontynuować subskrypcję — ale jeśli zmienisz zdanie, możesz otrzymać pełny zwrot pieniędzy bez podawania przyczyny rezygnacji.

Najlepsze VPN dla początkujących w 2024 roku – pełne wyniki testów

1. ExpressVPN – najwyższy poziom bezpieczeństwa i prywatności oraz przyjazne dla użytkownika aplikacje na wszystkie urządzenia

Kluczowe cechy:

- Globalna sieć ponad 3000 serwerów w 105 lokalizacjach, by móc łączyć się z dowolnego miejsca

- Szyfrowanie klasy wojskowej, ochrona przed wyciekami danych, wyłącznik awaryjny i zaciemnianie serwerów zabezpieczają Twoje dane przy każdym połączeniu

- Z łatwością uzyskuje dostęp do takich usług jak Netflix, Disney+, Hulu, Amazon Prime Video, BBC iPlayer, ESPN, DAZN i innych

- Obsługuje Windows, macOS, Linux, Chromebook, Android, iOS i nie tylko

- Obsługa klienta 24/7 ze zgłoszeniami mailowymi, sekcją Często zadawanych pytań, rozwiązywaniem problemów i przewodnikami konfiguracji

- 30-dniowa gwarancja zwrotu pieniędzy

ExpressVPN to płatna sieć VPN znana w szczególności ze zdolności omijania blokad związanych z cenzurą w Chinach. Usługa skupia się w szczególności na bezpieczeństwie i ochronie prywatności, stosując serwery pozbawione pamięci stałej (by uniknąć zapisywania danych) oraz solidną politykę nierejestrowania połączeń podpartą luźnymi przepisami w tym zakresie na jej rodzimych Brytyjskich Wyspach Dziewiczych. Usługa jest także niezwykle szybka za sprawą obszernego zaplecza serwerów w wielu krajach, a jej solidna infrastruktura i poziom zabezpieczeń umożliwiają bezpieczne i płynne pobieranie plików z sieci torrent.

ExpressVPN jest nie tylko bezpieczny i prywatny, ale także niesamowicie szybki. Podczas moich testów natywnych aplikacji w języku polskim okazało się, że ExpressVPN był najszybszym VPN, z jakiego korzystałem. Podczas gdy większość VPN doświadcza spowolnień, ExpressVPN doskonale radzi sobie z ograniczaniem utraty prędkości do minimum.

Nawet gdy łączyłem się z serwerami oddalonymi o tysiące kilometrów, moje prędkości były wystarczająco duże, by przeglądać sieć, przesyłać strumieniowo, torrentować i grać online bez opóźnień. Wraz z zespołem przetestowaliśmy wiele serwerów i okazało się, że ExpressVPN może uzyskać dostęp do następujących usług streamingowych:

| Netflix | Hulu | Disney+ | Amazon Prime Video | HBO Max | BBC iPlayer |

| ESPN | DAZN | YouTube TV | Peacock TV | Sling TV | …i nie tylko! |

ExpressVPN to najlepszy wybór dla początkujących użytkowników, a ceny subskrypcji zaczynają się od €6.71 miesięcznie. Sugeruję wypróbować ExpressVPN bez ryzyka i sprawdzić, czy jest dla Ciebie odpowiedni. Jeśli zmienisz zdanie, usługa jest objęta 30-dniową gwarancją zwrotu pieniędzy.

Sam przetestowałem tę gwarancję i byłem zaskoczony, jak prosty był cały proces. Skontaktowałem się z czatem na żywo 24/7 i poprosiłem o zwrot pieniędzy, który został mi przyznany w mniej niż 5 minut i nie musiałem podawać przyczyny rezygnacji. A co najlepsze, pieniądze wróciły na moje konto po niecałych 5 dniach roboczych.

Aktualizacja 2024! ExpressVPN przez ograniczony czas obniża cenę do zaledwie €6.71 miesięcznie za plan roczny (zaoszczędzisz nawet 49%) i oferuje 3 miesiące za darmo! Oferta jest ograniczona czasowo, więc skorzystaj z niej zanim wygaśnie. Więcej informacji na temat oferty znajdziesz tutaj.

2. CyberGhost – doskonały wybór do wygodnego streamowania i pobierania plików z sieci torrent na komputerze

Kluczowe cechy:

- Ponad 11.780 serwerów w 100 krajach, by połączyć się z dowolną lokalizacją

- Najwyższy poziom szyfrowania, wyłącznik awaryjny dla wszystkich aplikacji i ochrona przed wyciekiem danych

- Zoptymalizowane serwery mogą uzyskać dostęp do Netflix, Disney+, Amazon Prime Video, BBC iPlayer i nie tylko

- Obsługuje Windows, macOS, Linux, Android, iOS i nie tylko

- Czat na żywo 24/7 i rozbudowana strona pomocy z sekcją Często zadawanych pytań, rozwiązywaniem problemów i przewodnikami konfiguracji

- 45-dniowa gwarancja zwrotu pieniędzy

Zoptymalizowane serwery CyberGhost sprawiają, że jest to najlepszy wybór, jeśli chcesz przesyłać strumieniowo, torrentować i grać w gry online. Sieć CyberGhost obejmuje ponad 11.780 serwerów, zapewniając najlepszą możliwą szybkość połączeń w każdej sytuacji. Posiada ona ścisłą politykę niegenerowania plików dziennika, funkcję automatycznego wyłącznika, a nawet indywidualnie zarządzane serwery poza jurysdykcją krajów koalicji 14 Eyes. Niektóre z serwerów firmy zostały zoptymalizowane pod kątem różnych platform streamingowych, dzięki czemu odblokowanie Netflix wymaga tylko jednego kliknięcia. Usługa jest też bardzo przystępna cenowo i można z niej korzystać nawet na 7 urządzeniach jednocześnie. CyberGhost zapewnia aż 45-dniową gwarancję zwrotu pieniędzy, co stanowi najbardziej szczodrą ofertę na rynku. Możesz także wypróbować usługę za darmo bez podawania danych karty kredytowej przez okres 24 godzin.

Podczas moich testów natywnych aplikacji w języku polskim okazało się, że zoptymalizowane serwery CyberGhost zapewniają najlepszą prędkość połączenia. Moje prędkości spadły tylko nieznacznie — o mniej niż 30% w porównaniu z moim zwykłym połączeniem internetowym — więc mogłem przesyłać strumieniowo i torrentować bez opóźnień i zakłóceń oraz cieszyć się graniem online ze znajomymi bez buforowania (ang. buffering).

Byłem pod wrażeniem niskiej ceny długoterminowych planów CyberGhost – a szczególnie – jego cena to zaledwie €2.03 miesięcznie, co daje ogromną, 83% zniżkę.

Aktualizacja 2024! Możesz rozpocząć subskrypcję CyberGhost za zaledwie €2.03 miesięcznie i zyskać dodatkowo 4 mies. w ramach planu 2-letniego (oszczędź do 83%)! Oferta jest ograniczona czasowa, więc skorzystaj z niej, zanim wygaśnie! Więcej informacji na temat oferty znajdziesz tutaj.

3. Private Internet Access – niezwykle bezpieczny VPN z konfigurowalnymi funkcjami

Kluczowe cechy:

- Ogromna sieć ponad 35000 serwerów w 91 lokalizacjach dla natychmiastowych połączeń

- Konfigurowalne szyfrowanie klasy wojskowej, wyłącznik awaryjny i ochrona przed wyciekiem danych

- Może uzyskać dostęp do Netflix, Disney+, Amazon Prime Video i nie tylko

- Obsługuje Windows, macOS, Linux, Android, iOS i nie tylko

- Czat na żywo, formularz kontaktowy i internetowa sekcja Często zadawanych pytań

- 30-dniowa gwarancja zwrotu pieniędzy

Private Internet Access (PIA) jest idealny dla początkujących i zaawansowanych użytkowników VPN, ponieważ jego funkcje bezpieczeństwa są łatwe w użyciu i można je w znacznym stopniu dostosowywać. Wrażenie zrobił na mnie układ natywnego interfejsu PIA w języku polskim, który wyjaśnia bardziej złożone funkcje — po prostu najedź kursorem na ikonę „i”, aby uzyskać szczegółowe informacje.

Konfigurowalne funkcje są unikalne dla PIA, szczególnie jeśli chodzi o szyfrowanie. Choć dostępne jest szyfrowanie AES-256 klasy wojskowej, to możesz też obniżyć jego poziom do AES-128. Nie zagrozi to Twojemu bezpieczeństwu, ale może zapewnić zwiększenie prędkości — co jest przydatne, jeśli masz wolniejszy Internet.

Oferuje ogromną sieć serwerów (ponad 35000 serwerów w 91 lokalizacjach), więc nie powinieneś mieć problemów ze znalezieniem lokalnego serwera. Zmniejsza to potrzebę łączenia się z odległymi serwerami w celu zapobiegania utracie prędkości. Wystarczyło jedno kliknięcie i od razu uzyskałem nowy adres IP, a każdy testowany przeze mnie serwer zapewnił mi niezawodne połączenie, dzięki czemu mogłem godzinami przesyłać strumieniowo i przeglądać sieć.

PIA to solidny wybór, jeśli chcesz mieć większe możliwości dostosowywania swoich połączeń — i jest to jeden z najtańszych VPN. Ceny subskrypcji rozpoczynają się od €1.85 miesięcznie, co trudno przebić. Ponadto usługa objęta jest 30-dniową gwarancją zwrotu pieniędzy, więc możesz wypróbować PIA bez ryzyka i otrzymać pełny zwrot pieniędzy, jeśli zmienisz zdanie.

4. NordVPN – Płatny VPN z niskimi cenami za plany długoterminowe

Najważniejsze funkcje:

- Subskrypcje krótko- i długoterminowe

- 30-dniowa gwarancja zwrotu pieniędzy

- Sieć ponad 6.320 globalnych serwerów w 110 krajach

- Nielimitowana przepustowość

- Ochrona do 10 urządzeń jednocześnie

NordVPN to jeden z najlepszych VPN na rynku, który można uzyskać w superniskiej cenie przy zakupie długoterminowej subskrypcji. Warto jednak zauważyć, że przy odnowieniu abonamentu ceny stają się znacznie wyższe.

Szczególne wrażenie zrobiła na mnie wysoka wydajność każdego z testowanych serwerów. To, że VPN oferuje tysiące serwerów, wcale nie oznacza, że wszystkie będą działać. Poza tym serwery mogą mieć problemy z lokalnymi stronami – a niektóre mogą w ogóle nie być w stanie nawiązać połączenia. Na szczęście bez problemu streamingowej Netflix, Disney+, Hulu, Amazon Prime Video, BBC iPlayer i HBO Max na wielu serwerach w USA i Wielkiej Brytanii.

Problemy pojawiły się, kiedy spróbowałam skorzystać z natywnej aplikacji NordVPN na Fire TV. Niby zadziałała i byłam w stanie oglądać kilka usług streamingowych, ale czasami miałam problemy z amerykańską biblioteką Netflixa, a poza tym program ciągle się zawieszał. Ponadto interfejs użytkownika NordVPN na urządzenia stacjonarne okazał się być mniej intuicyjny niż w przypadku ExpressVPN czy CyberGhost.

NordVPN oferuje następujące funkcje bezpieczeństwa i prywatności:

- 256-bitowe szyfrowanie AES.

- Wyłącznik awaryjny (kill switch), który odcina do Internetu, jeśli połączenie z serwerem VPN nagle zostanie przerwane.

- Wbudowane blokowanie reklam i złośliwego oprogramowania – nie musisz korzystać z ad blockera innych firm.

- Polityka braku logów (no-logs policy), która została w pełni potwierdzona audytem (przez PwC) – NordVPN nie przechowuje żadnych danych osobowych ani identyfikacyjnych użytkowników, którzy łączą się z VPN.

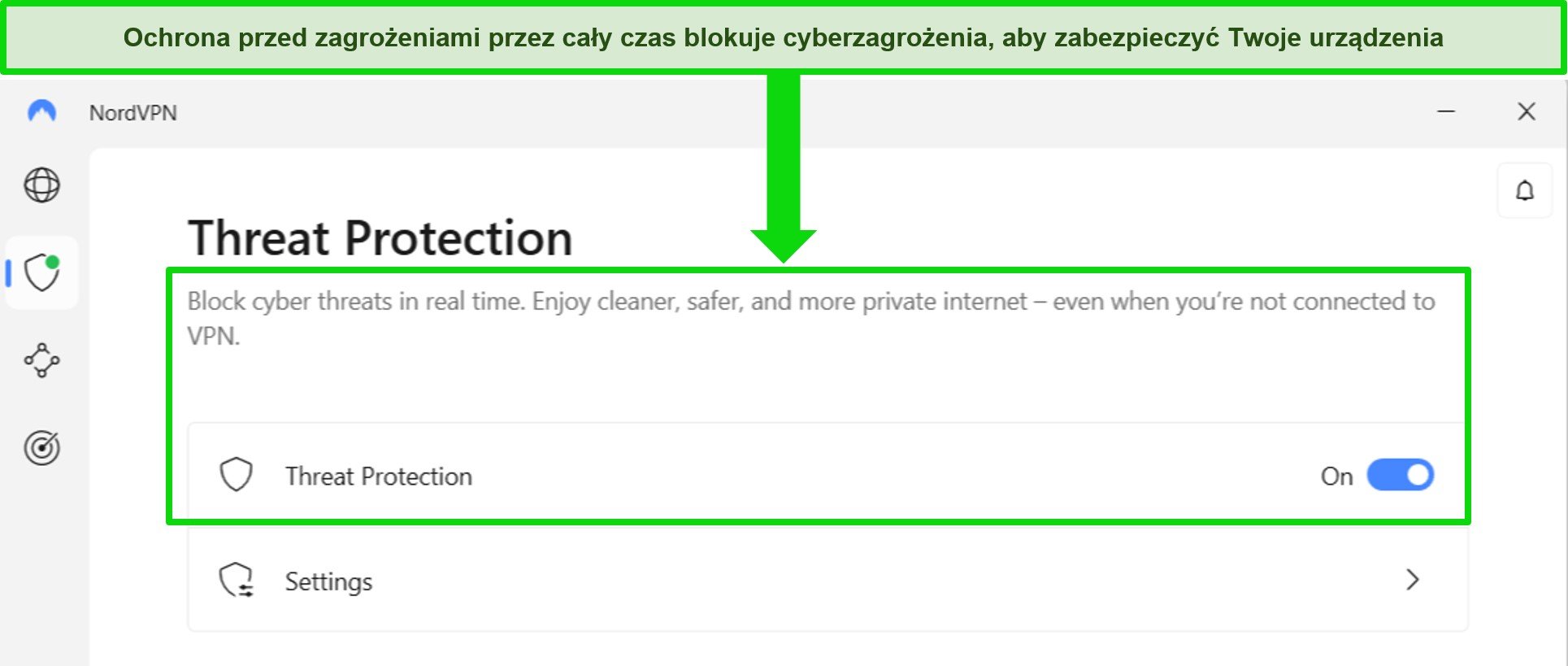

Ponadto NordVPN oferuję funkcję ochrony przed zagrożeniami, która zabezpiecza przed wirusami, zainfekowanymi stronami internetowymi i trackerami – uruchamia się wraz z otwarciem aplikacji NordVPN i działa nawet wtedy, kiedy nie masz połączenia z serwerem VPN.

Usługa umożliwia streamowanie, torrentowanie i przeglądanie za darmo przez nawet 30 dni w ramach gwarancji zwrotu pieniędzy NordVPN. Ceny planów zaczynają się już od €3.09 miesięcznie. Przetestowałam gwarancję zwrotu pieniędzy NordVPN, żeby zweryfikować, czy naprawdę pozwala odzyskać środki. Początkowo zespół wsparcia zaoferował mi wydłużenie okresu darmowej wersji próbnej, ale kiedy odpowiedziałam, że nie jestem zainteresowana, od razu zainicjowano proces zwrotu środków. Pieniądze wróciły do mnie w ciągu 6 dni roboczych.

NordVPN działa z: Netflix, Amazon Prime Video, BBC iPlayer, Hulu, Disney+, SkyTV, HBO Max, SHOWTIME, DAZN, ESPN, YouTube TV i nie tylko

NordVPN działa z: Windows, Mac OS, Android, iOS, Windows Phone, Chromebook, Linux, Chrome, Firefox, Fire Stick oraz Android TV

5. Surfshark — Najlepszy stosunek jakości do ceny, nieograniczona liczba urządzeń i wysokie prędkości

Najważniejsze funkcje:

- Plany krótko- i długoterminowe

- 30-dniowa gwarancja zwrotu pieniędzy

- Sieć 3200 globalnych serwerów w 100 krajach

- Brak ograniczeń przepustowości

- Możliwość podłączenia nieograniczonej liczby urządzeń jednocześnie

Surfshark może się pochwalić najlepszym stosunkiem ceny do jakości spośród wszystkich płatnych VPN na rynku. W ramach jednej subskrypcji można podłączyć nieograniczoną liczbę urządzeń (a to oznacza, że jesteś w stanie objąć ochroną nie tylko całą rodzinę, ale nawet znajomych!).

Przetestowałam nielimitowane połączenia Surfshark na 2 komputerach, 2 telefonach, Fire Stick 4K i iPadzie. Połączenie działało stabilnie na wszystkich 6 urządzeniach. Nawet kiedy aktywnie streamowałam na wszystkich urządzeniach, moja średnia prędkość wynosiła 112 Mb/s, co wystarczyło do oglądania treści w jakości UltraHD.

Patrząc na tak niską cenę usługi nie spodziewałam się zabezpieczeń najwyższej klasy, ale zostałam miło zaskoczona.

Surfshark oferuje następujące funkcje bezpieczeństwa i prywatności:

- 256-bitowe szyfrowanie AES na wszystkich urządzeniach. Dla użytkowników Androida dostępne jest szyfrowanie ChaCha.

- Domyślnie uruchomiony protokół Wireguard VPN.

- Ochrona prywatności dzięki zastosowaniu serwerów bez dysku twardego, bazujących w całości na pamięci RAM (co uniemożliwia odzyskanie danych).

- Wyłącznik awaryjny (kill switch), który jednak nie jest domyślnie uruchomiony.

- Ochrona przed wyciekiem IP i DNS (IP & DNS leak protection).

Surfshark oferuje uwierzytelnianie dwuetapowe (2FA) konta. Ta funkcja wymaga wprowadzenia dodatkowego kodu przed zalogowaniem.

Chociaż Surfshark ma nieco mniej globalnych serwerów niż konkurencja, np. ExpressVPN, CyberGhost i NordVPN, w trakcie testów nie napotkałam żadnych problemów. Z łatwością łączyłam się z szybko działającymi serwerami i to za każdym razem. Uzyskiwałam świetne prędkości przy streamowaniu Netflixa w Ultra HD, pobieraniu torrentów i przeglądaniu Internetu.

Możesz wypróbować Surfshark w ramach 30]-dniowej gwarancji zwrotu pieniędzy.Ceny planów zaczynają się już od €2.29. Dzięki funkcji czatu na żywo z łatwością poprosisz o zwrot środków. Wprawdzie zespół obsługi klienta zapytał mnie, dlaczego chcę zrezygnować z abonamentu, ale nie miałam problemu z odzyskaniem pieniędzy (i zajęło to tylko 4 dni!).

Surfshark działa z: Netflix, Amazon Prime Video, Disney+, BBC iPlayer, Sling TV, Hotstar, HBO Max, DAZN i nie tylko

Surfshark działa z: Windows, Mac OS, Android, iOS, Linux, Fire Stick, Samsung Smart TV, LG Smart TV, Android TV, Kodi i wybranymi routerami.

Łatwe przewodniki konfiguracji: Jak zainstalować VPN na dowolnym urządzeniu

Dostawcy usług VPN zazwyczaj dbają o prostotę procesu konfiguracji sieci, więc w większości przypadków nie musimy obawiać się żadnych problemów. Niemniej jednak przygotowałem proste przewodniki konfiguracji sieci VPN na najpopularniejszych rodzajach urządzeń.

- Komputery stacjonarne i laptopy. Przewodnik dla urządzeń z systemami Windows, macOS i Linux.

- Smartfony. Instrukcja dla urządzeń Android i iOS.

- Telewizory Smart TV. Instalacja usług VPN przy braku dedykowanej aplikacji.

- Routery. Szczegółowy przewodnik konfiguracji.

Warto zwrócić uwagę, że poszczególne etapy konfiguracji mogą się nieco różnić w zależności od wybranej sieci VPN i wersji stosowanego systemu operacyjnego. W razie napotkania na jakiekolwiek trudności, możesz skorzystać ze szczegółowych przewodników na stronie wybranego dostawcy VPN.

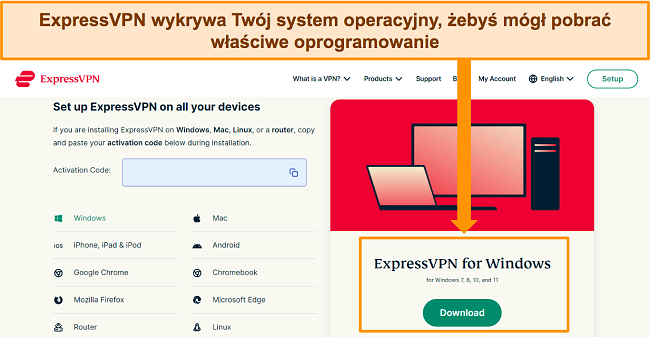

Jak zainstalować VPN na komputerze (Windows i Mac)

Wiele sieci VPN oferuje dedykowane aplikacje na systemy Windows, Mac OS, a nawet Linux. Proces instalacji wygląda bardzo podobnie na wszystkich systemach operacyjnych:

- Kup subskrypcję VPN, korzystając z oficjalnej strony internetowej. Polecam ExpressVPN, ponieważ jest to najlepsza usługa dla urządzeń z systemem Windows oraz komputerów Mac.

![Zrzut ekranu strony głównej ExpressVPN z zaznaczonym przyciskiem „Pobierz ExpressVPN”.]()

- Pobierz VPN na swoje urządzenie. Po zakupieniu subskrypcji możesz zainstalować oprogramowanie. Kliknij pobieranie dla swojej przeglądarki, by rozpocząć instalację.

![Zrzut ekranu strony pobierania oprogramowania ExpressVPN na jej stronie internetowej.]()

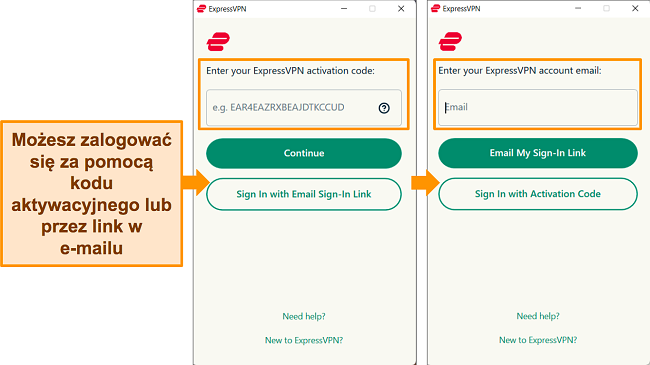

- Zaloguj się za pomocą danych swojego konta VPN. Może to być Twoja nazwa użytkownika i hasło lub kod uwierzytelniania podany przez Twój VPN.

![Zrzuty ekranu aplikacji Windows ExpressVPN pokazujące metody, za pomocą których użytkownik może zalogować się do aplikacji.]()

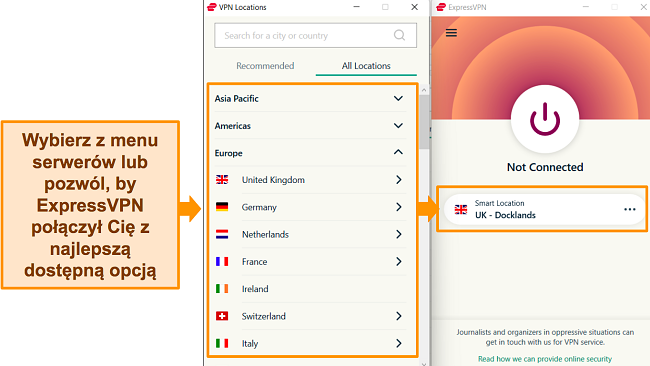

- Połącz się z wybranym serwerem VPN. To wszystko! Możesz już zacząć bezpiecznie korzystać z Internetu.

![Zrzut ekranu przedstawiający aplikację Windows ExpressVPN i dostępne menu serwera.]()

Krótki przewodnik korzystania z sieci VPN na telefonach Android i iOS

Niemal każda sieć VPN oferuje dedykowane aplikacje na urządzenia Android i iOS. Proces instalacji aplikacji VPN na smartfonie wygląda następująco:

- Pobierz aplikację sieci VPN ze sklepu z aplikacjami. Osobiście polecam ExpressVPN ze względu na szybkość działania i przystępność aplikacji mobilnej sieci. Wypróbuj ją na telefonie przez 30 dni!

- Uruchom aplikację VPN, zaloguj się i wybierz lokalizację serwera, z którą chcesz się połączyć.

- Gotowe! Twój smartfon jest teraz chroniony przez sieć VPN.

Telewizory Smart TV

Większość telewizorów Smart TV na rynku nie posiada natywnych aplikacji VPN. Jeśli chcesz korzystać z sieci VPN na takim urządzeniu, konieczne jest najpierw skonfigurowanie połączeń VPN na posiadanym routerze (proces ten jest opisany poniżej). Po ukończeniu konfiguracji, połącz telewizor z routerem, aby automatycznie nawiązać połączenie z serwerem VPN.

Jeśli posiadasz telewizor Smart TV z systemem operacyjnym Android, ExpressVPN udostępnia natywną aplikację na Android TV, która może oszczędzić Ci zachodu z koniecznością łączenia się z siecią przez router.

Routery

Choć większość użytkowników korzysta z sieci VPN na pojedynczych urządzeń, takich jak laptopy i telewizory Smart TV, ale istnieje też możliwość instalacji klienta VPN na routerze, aby chronić wszystkie urządzenia łączące się przez niego z Internetem. Po wykonaniu tego kroku nie będziesz musiał instalować aplikacji VPN na poszczególnych urządzeniach, jeżeli nie planujesz ich używać poza domem.

Przed zakupieniem subskrypcji VPN, upewnij się, że jest ona kompatybilna z Twoim routerem (informacje na ten temat znajdziesz na stronie internetowej producenta).

Sam proces konfiguracji zależny jest od modelu routera i wybranej usługi VPN, ale zazwyczaj obejmuje następujące kroki:

- Pobierz oprogramowanie sprzętowe VPN.

- Zamontuj i podłącz router.

- Połącz router z komputerem.

- Otwórz panel konfiguracji routera.

- Utwórz nazwę użytkownika oraz hasło.

- Kliknij zakładkę aktualizacji oprogramowania sprzętowego.

- Wczytaj na routerze pobrane oprogramowanie sprzętowe VPN.

- Wprowadź kod aktywacyjny ze strony konfiguracji VPN.

- Kliknij przycisk „Aktywuj”.

Jako że poszczególne kroki opisanej procedury mogą się nieco różnić, zalecane jest wyszukanie szczegółowej instrukcji na stronie dostawcy VPN.

Wskazówka: oto zbiór przewodników (dla różnych typów urządzeń) dotyczących konfiguracji poszczególnych sieci VPN.

Częste pytania dotyczące sieci VPN

Co to jest VPN?

Wirtualna sieć prywatna (VPN) to technologia, która tworzy bezpieczne i zaszyfrowane połączenie w mniej bezpiecznej sieci, takiej jak Internet. VPN mogą uzyskać dostęp do treści zablokowanych w danym regionie, umożliwić anonimowe przeglądanie sieci i zabezpieczyć połączenie internetowe.

VPN mogą być używane do uzyskania dostępu do treści zablokowanych w danym regionie, np. jeśli jesteś w Europie, ale chcesz obejrzeć program dostępny tylko w USA, możesz połączyć się z amerykańskim serwerem VPN i uzyskać dostęp do treści tak, jakbyś był w USA.

VPN można również wykorzystać do anonimowego przeglądania sieci. Połączenie się z serwerem VPN ukryje Twój prawdziwy adres IP przed stronami internetowymi i trackerami internetowymi. VPN można też użyć do zabezpieczania połączenia internetowego. Gdy połączysz się z VPN, cały Twój ruch zostanie zaszyfrowany, co znacznie utrudni innym podglądanie Twoich działań.

Co powinienem wiedzieć przed skorzystaniem z VPN?

Przed użyciem VPN powinieneś wziąć pod uwagę kilka rzeczy:

- Nie wszystkie VPN oferują taki sam poziom bezpieczeństwa i prywatności: setki VPN twierdzą, że są najlepsze, ale jedynie najlepsze usługi VPN zabezpieczą Twoją aktywność online i zapewnią bezpieczeństwo Twoim danym.

- VPN nie sprawia, że stajesz się całkowicie anonimowy: Twoje połączenie VPN zapewnia warstwę anonimowości, ale Twoją aktywność w dalszym ciągu można wyśledzić, jeśli logujesz się na swoje konta online, dokonujesz zakupów i wykonujesz inne, podobne czynności.

- VPN nie daje Ci prawa do łamania prawa: Nie możesz używać połączenia VPN do nielegalnych działań, takich jak udostępnianie treści chronionych prawami autorskimi, nękania w sieci, hakowania czy rozpowszechniania złośliwego oprogramowania.

- Nie we wszystkich krajach korzystanie z VPN jest legalne: Przed połączeniem upewnij się, że znasz lokalne przepisy i regulacje dotyczące korzystania z VPN, ponieważ niektóre państwa zakazują lub mocno ograniczają możliwość korzystania z oprogramowania VPN.

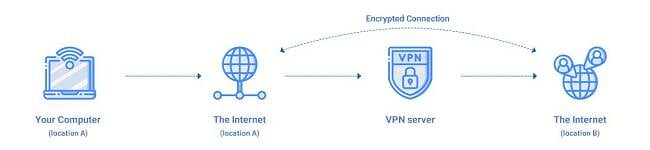

Dla początkujących – jak działa VPN?

VPN działa poprzez zaszyfrowanie Twoich danych w bezpiecznym tunelu, zanim dotrą one do miejsca docelowego w Internecie. Wysoki poziom szyfrowania uniemożliwia wszystkim — np. dostawcy usług internetowych, hakerom, szpiegom lub organom rządowym — zobaczenie, co robisz online. Twoje dane mogą zostać odszyfrowane tylko przez serwer VPN, z którym się łączysz, a który następnie wysyła ruch do strony internetowej lub usługi, do której chcesz uzyskać dostęp.

Kiedy Twój ruch dotrze do miejsca docelowego, strona internetowa lub usługa widzą tylko to, że dane pochodzą z serwera VPN — nie mogą one prześledzić ruchu z powrotem do Twojego urządzenia ani Twojej prawdziwej lokalizacji. Dzięki temu możesz uzyskać dostęp do ograniczonych treści, bezpiecznie wchodzić na strony i konta internetowe oraz omijać trudne do obejścia firewalle i nie tylko.

Jak mogę utworzyć mój własny VPN?

Utworzenie własnego VPN to złożony proces, który może okazać się bardziej kosztowny niż korzystanie z jednej z usług premium poleconych powyżej. Jeśli jednak interesujesz się technologią, oto bardzo uproszczona metoda uruchamiania własnego VPN:

- Utwórz konto w Amazon Web Services. Da Ci to dostęp do pamięci w chmurze i usług, których będziesz potrzebować do obsługi swojego VPN.

- Pobierz wymagane skrypty do szyfrowanego połączenia z serwerem w chmurze. Dostępnych jest mnóstwo opcji, a jedną z najpopularniejszych jest Algo VPN.

- Zainstaluj zależności VPN. Wymaga to kilku kroków i pozwala VPN zainstalować się na serwerze w chmurze.

- Skonfiguruj swoje urządzenia do łączenia się z VPN. Będziesz musiał przeprowadzić konfigurację na każdym urządzeniu, które chcesz połączyć.

Aby uzyskać bardziej szczegółowe informacje na temat tworzenia własnego VPN, możesz zapoznać się z przewodnikiem krok po kroku – tutaj. Pamiętaj, że korzystanie z VPN nie jest darmowe — usługi Amazon Web Services są bezpłatne tylko przez pierwszy rok, a później ceny różnią się w zależności od tego, ile danych zużywasz, ile pamięci potrzebujesz i innych zmiennych. Większość opcji hostingu w chmurze, takich jak DigitalOcean, ma miesięczną opłatę, która jest niższa niż cena VPN premium. Usługi te mają jednak ograniczenia, takie jak limity danych i godzin, więc będziesz musiał uważnie monitorować korzystanie z VPN lub płacić za przekroczenie tych limitów.

Czy sieci VPN są legalne?

Sieci VPN są w większości przypadków całkowicie legalne. Jednakże niektóre kraje aktywnie zaangażowane w cenzurę Internetu (jak Chiny, Turcja i Iran) zabraniają korzystania z nich. Stosowanie sieci VPN w tych krajach może wiązać się z poważnymi konsekwencjami w razie wykrycia, więc warto o tym pamiętać w podróży.

Zdecydowanie zalecam sprawdzić lokalne prawo i przepisy dotyczące VPN przed połączeniem się z serwerem, ponieważ możesz potencjalnie ponieść poważne konsekwencje, jeśli zostaniesz przyłapany na korzystaniu z zabronionej usługi. Wraz z zespołem nie pochwalamy brania udziału w jakichkolwiek nielegalnych działaniach.

Czy sieci VPN zapewniają anonimowość w Internecie?

Choć wielu dostawców VPN twierdzi, że oferują oni całkowitą anonimowość podczas korzystania z Internetu, prawda jest taka, że usługi VPN zapewniają prywatność, a nie anonimowość. Sieć VPN przypisuje bowiem użytkownikowi nowy adres IP pochodzący od serwera w innej lokalizacji, lecz dostawca usługi nadal może monitorować jego aktywność w sieci.

Żaden serwer VPN nie mógłby też funkcjonować bez plików dziennika, gdyż uniemożliwiłoby to odpowiedź na żądania DNS i rozwiązywanie problemów z połączeniami. Kluczową różnicą jest natomiast fakt, że najlepsi dostawcy VPN nie zapisują plików dziennika z danymi osobowymi użytkowników. Oznacza to, że nawet w przypadku otrzymania sądowego nakazu przekazania informacji na temat użytkownika, operator sieci VPN nie może go zasadniczo wypełnić. Jest to szczególnie spotykane w przypadku dostawców sieci, których siedziby znajdują się poza terytorium wspomnianych wcześniej koalicji krajów.

Pomimo braku całkowitej anonimowości, korzystanie z sieci VPN wciąż jest znakomitym sposobem na zapewnienie sobie dodatkowej ochrony prywatności podczas korzystania z Internetu. Jeśli zależy Ci na pełnej anonimowości, rozważ jednoczesne korzystanie z sieci VPN i przeglądarki Tor, która również nie gromadzi żadnych danych na temat użytkownika.

Skąd mam wiedzieć, czy mój VPN działa?

Czy przez sieć VPN można oglądać Netflix?

To zależy od wybranego dostawcy usług. Choć serwis Netflix funkcjonuje już w ponad 100 krajach na świecie, udostępniany zakres seriali i programów różni się między nimi dość drastycznie z powodu różnorakich umów licencyjnych. Dobra sieć VPN pozwala rozwiązać ten problem.

Netflix i inne platformy, takie jak Hulu i BBC iPlayer blokują dostęp użytkownikom w oparciu o ich lokalizację geograficzną, identyfikowaną na podstawie adresów IP. Aby uniknąć blokad dostępu lub obejrzeć serial na Netflixie dostępny tylko w określonym kraju, wystarczy połączyć się z serwerem w danej lokalizacji.

Choć Netflix robi się coraz lepszy w blokowaniu dostępu za pośrednictwem sieci VPN, wiele najlepszych usług na rynku precyzyjnie wskazuje, które z udostępnianych serwerów pozwalają ominąć blokady Netflix.

Czy można ufać darmowemu VPN?

Nie możesz w pełni ufać darmowym VPN. Jedynymi VPN, którym naprawdę można zaufać, są usługi premium, takie jak te polecane powyżej. Te VPN mają silne zabezpieczenia i surowe polityki prywatności, dzięki czemu Twoja aktywność online i dane osobowe są bezpieczne, gdy jesteś połączony. Co więcej, te VPN klasy premium są godne zaufania — nie były uwikłane w skandale i nie będą sprzedawać Twoich danych podejrzanym stronom trzecim, reklamodawcom ani rządowi.

Jest kilka bezpiecznych bezpłatnych VPN, które są darmowymi wersjami usług premium (tzw. VPN „freemium”). Te darmowe VPN również nie będą rejestrować ani przechowywać danych, ale może się okazać, że brakuje im funkcji bezpieczeństwa, takich jak wyłącznik awaryjny, dzielone tunelowanie lub zaciemnianie serwera. Mają też inne ograniczenia, takie jak limity danych, ograniczenia serwera i ograniczenia prędkości, co oznacza, że nie możesz ich używać tak często, jak chcesz.

Zamiast darmowej usługi z limitami polecam użyć VPN z gwarancją zwrotu pieniędzy, takiego jak CyberGhost. Możesz skorzystać z 45-dniowej polityki zwrotu pieniędzy w CyberGhost, aby użyć tej usługi bez ryzyka — to idealne rozwiązanie, jeśli potrzebujesz VPN tylko na krótki czas. Gdy skończysz, możesz ubiegać się o pełny zwrot pieniędzy i odzyskać swoje pieniądze w ciągu tygodnia.

Czy można być śledzonym podczas korzystania z sieci VPN?

Odpowiedź na to pytanie zależy od danego operatora i właśnie dlatego tak ważne jest, aby nauczyć się identyfikować solidne sieci VPN. W przypadku wyboru sieci VPN nieprzykładającej dużej wagi do ochrony prywatności, ryzykujemy ujawnienie poufnych danych nawet podczas korzystania z zaawansowanych rozwiązań (np. serwerów Multi Hop lub z funkcją maskowania) czy przekierowywania połączeń przez Tor. Nie warto też ślepo polegać na sloganach marketingowych operatorów, gdyż wiele sieci VPN zapewniających o niegenerowaniu dzienników połączeń tak naprawdę gromadzi szeroki zakres danych.

W rezultacie polecam wybór sieci VPN ze sprawdzoną polityką niegenerowania plików dziennika i udowodnioną skutecznością w ochronie prywatności. Przykładowo, sieć ExpressVPN jest niewątpliwie jedną z najbezpieczniejszych na rynku. Zostało to udowodnione w 2017 roku, kiedy tureckie władze zażądały od operatora ExpressVPN ujawnienia dzienników połączeń w toku przeprowadzanego dochodzenia. Operator sieci nie był jednak prawnie zobligowany do odtajnienia danych, gdyż nie podlega on tureckiemu prawu (siedziba firmy znajduje się na terenie Brytyjskich Wysp Dziewiczych), a poza tym, na mocy ścisłej polityki niegenerowania dzienników połączeń ExpressVPN, nie był on także w posiadaniu żadnych danych, które mogłyby zostać wykorzystane w śledztwie. Cała sprawa zakończyła się fizycznym przejęciem serwera firmy przez tureckie władze, które faktycznie nie znalazły na nim żadnych danych dotyczących użytkowników sieci.

Czy VPN chronią przed hakerami i złośliwym oprogramowaniem?

VPN może pomóc chronić Twoje urządzenia przed hakerami i złośliwym oprogramowaniem. Ukrywając Twoją prawdziwą lokalizację i szyfrując Twoje dane, VPN może uniemożliwić hakerom odkrycie, kim jesteś. Chroni to przed kradzieżą tożsamości, oszustwami, a nawet przed takimi problemami, jak ataki DDoS podczas grania online.

Większość VPN nie blokuje złośliwego oprogramowania. Niektóre z nich, np. CyberGhost, mają blokowanie złośliwych reklam i nie będą wyświetlać treści marketingowych, jeśli wykryją złośliwe oprogramowanie. Jednak VPN nie jest skutecznym narzędziem do walki z wirusami, programami szpiegującymi, ransomware i innym złośliwym oprogramowaniem — VPN po prostu nie są stworzone do blokowania tego rodzaju zagrożeń. Zamiast tego powinieneś wykupić subskrypcję wysokiej klasy antywirusa, z którego będziesz korzystać razem z VPN, ponieważ jest to bardziej kompleksowe rozwiązanie.

Czy sieci VPN przechowują pliki dziennika?

Tak, większość sieci VPN gromadzi dzienniki połączeń. Nawet jeśli dana sieć zapewnia o niegenerowaniu dzienników połączeń, warto zawsze dokładnie zapoznać się z jej polityką prywatności. W większości przypadków sieci VPN rejestrują adresy IP, zakres transferu danych, dane płatności i znaczniki czasu połączeń. Z drugiej strony, najlepsze sieci VPN nie gromadzą absolutnie żadnych danych identyfikujących użytkownika. Oznacza to, że wszelkie formy aktywności w Internecie za pośrednictwem sieci VPN nie mogą zostać powiązane z danymi osobowymi poszczególnych użytkowników.

Czy VPN powinien pozostawać włączony przez cały czas?

Możesz zostawić VPN włączony przez cały czas, ale nie musisz. Najlepsze VPN mają nielimitowane dane i nie spowolnią prędkości Twojego Internetu, więc nie musisz się martwić o ich wyłączanie — nawet nie zauważysz, że są włączone. Co więcej, Twój VPN powinien mieć wyłącznik awaryjny (ang. kill switch), aby odciąć dostęp do Internetu, chroniąc Twoje dane, jeśli połączenie VPN zostanie przerwane.

Jeśli bardzo martwisz się o swoją prywatność w Internecie lub mieszkasz w kraju z surowymi ograniczeniami internetowymi, to bycie połączonym z VPN przez cały czas brzmi rozsądnie. Zalecam również pozostawienie włączonego VPN lub korzystanie z VPN z funkcją automatycznego łączenia z urządzeniami mobilnymi — zapewni to bezpieczeństwo danych podczas przełączania się między sieciami, zwłaszcza jeśli łączysz się z publiczną siecią Wi-Fi.

Czy korzystanie z sieci VPN spowolni moje połączenie z Internetem?

Korzystanie z sieci VPN może powodować spadek szybkości połączenia internetowego, gdyż nasze dane są przekierowywane przez serwer VPN. Dodatkowo, sieci VPN na bieżąco szyfrują i rozszyfrowują przesyłane dane, co również wpływa na szybkość ich działania.

ExpressVPN i CyberGhost zapewniały wystarczającą szybkość do płynnego streamowania, korzystania z sieci torrent, gier online i przeglądania zasobów Internetu.

Szybkość połączenia zależeć będzie także od wybranego serwera VPN. Bardziej oddalone geograficznie serwery powodują z zasady większe spowolnienie połączeń, natomiast w przypadku serwerów w pobliżu naszej rzeczywistej lokalizacji, różnica w szybkości powinna być bardzo nieznaczna.

Dla jakich urządzeń dostępne są usługi VPN?

Jest to zależne od dostawcy usług. Większość usług VPN klasy premium jest przystosowana do urządzeń z systemami Mac, Windows oraz Android. Niektóre usługi są nawet kompatybilne z systemem Linux, platformą Kodi, telewizorami Smart TV, a także routerami. Możesz też skonfigurować VPN z telewizorem Samsung Smart TV, konsolą do gier i innymi urządzeniami, które natywnie nie obsługują aplikacji VPN. Twój VPN będzie miał szczegółowe instrukcje konfiguracji na swojej stronie pomocy.

Możesz też korzystać ze swojego VPN na wielu urządzeniach jednocześnie. CyberGhost obsługuje do 7 jednoczesnych połączeń, więc nie musisz się martwić o wybieranie, które urządzenia zabezpieczyć.

Jakiego protokołu VPN powinienem używać?

OpenVPN to tradycyjnie najpopularniejsze rozwiązanie, choć ostatnimi czasy wielu użytkowników przerzuca się na nowy protokół WireGuard. W ostateczności wybór protokołu VPN stanowi kompromis pomiędzy poziomem zabezpieczeń a szybkością połączeń, jak również typem posiadanego urządzenia.

Poniżej znajduje się krótkie zestawienie najpopularniejszych protokołów komunikacyjnych stosowanych przez sieci VPN:

- OpenVPN: popularny protokół objęty licencją open source, który jest wykorzystywany przez niemal wszystkie sieci VPN. Jest to też najbezpieczniejszy protokół na rynku bez żadnych znanych luk w zabezpieczeniach.

- WireGuard: protokół na licencji open source zapewniający znakomitą szybkość połączeń i silne zabezpieczenia. Mimo że wielu uważa go za następcę OpenVPN, jest to wciąż stosunkowo nowy protokół, który nie został w pełni zweryfikowany pod względem bezpieczeństwa.

- IKEv2: szybki, bezpieczny i popularny protokół komunikacyjny stosowany głównie na urządzeniach mobilnych. Największym jego mankamentem jest fakt, że nie jest on dostępny na licencji open source, co uniemożliwia dokładny audyt kodu źródłowego i zabezpieczeń.

- SSTP: nieco mniej powszechny protokół wykorzystywany głównie na urządzeniach z systemem Windows. Skuteczny w omijaniu zapór ogniowych, ale jego szybkość jest raczej przeciętna.

- L2TP/IPSec: nieco przestarzały protokół wykorzystywany głównie na urządzeniach typu iPhone. W miarę możliwości warto go unikać.

- PPTP: słabo zabezpieczony protokół, który został poprzednio sforsowany przez amerykańską agencję NSA.

Podsumowując – Co to jest VPN i do czego służy?

Najczęstszym powodem korzystania z VPN jest codzienna ochrona prywatności podczas przeglądania Internetu. Wszystkie świetne VPN mają zabezpieczenia klasy wojskowej i funkcje prywatności, które chronią Twoje dane przed wścibskimi oczami. VPN mogą również pomóc Ci uzyskać dostęp do serwerów w Twoim kraju podczas podróży zagranicznych, umożliwiając zachowanie dostępu do Twoich ulubionych bibliotek usług streamingowych i lokalnych serwisów informacyjnych.

Po przetestowaniu ponad 30 VPN stwierdziłem, że ogólnie najlepszym VPN jest ExpressVPN. Ma globalną sieć niezawodnych serwerów, superszybkie prędkości do streamingu i pobierania plików oraz najwyższy poziom zabezpieczeń. Możesz nawet przetestować ExpressVPN całkowicie bez ryzyka, ponieważ jest objęty 30-dniową gwarancją zwrotu pieniędzy — jeśli Ci się nie spodoba, możesz z łatwością odzyskać swoje pieniądze.

Słowniczek powszechnych terminów związanych z sieciami VPN

- Koalicja 5/9/14 Eyes: międzynarodowe sojusze państw współpracujących przy gromadzeniu i wewnętrznym udostępnianiu danych dotyczących ruchu w Internecie. Wszyscy dostawcy VPN posiadający siedziby w krajach należących do jednego z tych sojuszy mogą gromadzić i przekazywać dane dotyczące aktywności użytkowników w sieci. Oto kraje przynależące do poszczególnych koalicji:

| 5 Eyes | 9 Eyes | 14 Eyes |

|

Członkowie koalicji 5 Eyes plus:

|

Członkowie koalicji 5 i 9 Eyes plus:

|

- Szyfrowanie: kodowanie danych w taki sposób, aby można było je bezpiecznie przesyłać.

- Treści regionalne: materiały cyfrowe, które są zablokowane poza określonymi regionami, ale można uzyskać do nich dostęp przez sieć VPN.

- Wycieki IP: sytuacje, w których dochodzi do ujawnienia adresu IP użytkownika.

- Dostawca usług internetowych: jest to firma zapewniająca użytkownikowi dostęp do Internetu w ramach abonamentu.

- Automatyczny wyłącznik: funkcja niektórych sieci VPN pozwalająca automatycznie przerwać połączenie z siecią, jeżeli nie jest ono bezpieczne. Mechanizm ten zapewnia, że dane użytkownika pozostają zawsze zaszyfrowane i pomaga uniknąć wycieku IP.

- Pliki dziennika: przechowywane przez dostawcę VPN dane na temat użytkownika i jego aktywności w sieci.

- Multi-Hop: funkcja pozwalająca przekierować połączenie użytkownika przez dwa różne serwery VPN, utrudniając identyfikację urządzenia źródłowego.

- Serwer proxy: serwer pośredniczący w połączeniach między urządzeniem użytkownika a siecią internetową. Stosowanie serwera proxy zwiększa poziom prywatności użytkownika, ponieważ nie komunikuje się one bezpośrednio z innymi serwerami, przez co jego adres IP pozostaje niewidoczny.

- Router: urządzenie przesyłające dane między sieciami komputerowymi. Jest ono zazwyczaj udostępniane użytkownikowi przez dostawcę usług internetowych w celu zapewnienia dostępu do sieci.

- Tor: oprogramowanie umożliwiające anonimową komunikację z siecią internetową. Aplikacja przekierowuje dane użytkownika przez międzynarodową sieć serwerów w celu zamaskowania ich źródła.

- Klient VPN: program instalowany na urządzeniu użytkownika w celu nawiązania połączenia z serwerem VPN.

- Protokół VPN: zbiór procesów wykonywanych przez klienta VPN i serwery w celu przeprowadzania bezpiecznej komunikacji. Niektóre protokoły komunikacyjne są bezpieczniejsze od innych.

- Serwer VPN: komputer zarządzany przez dostawcę usług VPN, z którym użytkownik może się połączyć za pośrednictwem klienta VPN. Dane użytkownika przekierowywane są przez serwer VPN, aby zamaskować jego prawdziwą lokalizację i adres IP.

- Usługa VPN: usługa zwiększająca bezpieczeństwo użytkownika poprzez szyfrowanie jego danych w sieci i maskowanie adresu IP. Usługi VPN pozwalają także ominąć blokady związane z cenzurą poprzez zmianę wirtualnej lokalizacji użytkownika.